0# 概述

0.1 本文原创首发于国家网络空间云安全社区

一眨眼的时间,马上就要过年了,不知道大家今年都过得如何?

近期有不少师傅在抖音咨询我,问我说:常规的漏洞原理和利用都捻熟于心,但是为什么在SRC挖掘和攻防中,往往就是挖不到漏洞呢?

我给了两点回复:第一个就是实战的经验比较少,对于漏洞在哪出现,有什么手法还掌握的不多;第二个是信息搜集没有得到要领,只会僵硬的进行信息搜集,对于边缘资产和隐形资产的发掘没有经验。

今天咋们就来好好唠唠这个“边缘资产和隐形资产的发掘”,为什么它在攻防场景下如此重要?

注:今日本篇主要的重心在于如何在攻防当中更快发掘脆弱资产,从而实现GetShell,并不关注XSS/逻辑漏洞这种漏洞。

1# 什么是边缘资产和隐形资产?

在攻防中,整个攻击链路大致为七步:信息搜集/漏洞利用/建立据点/权限提升/权限维持/横向移动/痕迹清除。其中每一步都是承上启下,没有上一步就做不了下一步。

而整个攻击链的开头-信息搜集就尤为重要,其实我一直觉得信息搜集是渗透测试中最简单的部分,也是渗透测试中最难的部分。渗透测试的本质是信息搜集,一个优雅、成熟的攻击者,一定是在信息搜集中拥有“灵敏嗅觉”的猎人。

在渗透测试的过程中,收集到目标的信息越多,渗透切入点就越多,对目标渗透的成功率也就越高。

而我们纵观信息资产的时候,我们往往会发现,如果我们能找到目标最短的那块“短板”,就使得渗透测试更能成功,而这块“短板”往往不在正面,通常出现在侧面或者背面,这就意味着通过正面的资产信息搜集,往往是无法搞定目标的。其实你从企业安全负责人的角度来说,去做暴露面收敛和边界安全的时候,一定是先做完正面资产(主域名下的所有子域名以及正式服务器)的架构梳理及风险排查,那攻击者去打主域名基本也是一无所获的状态。

这就意味着,对于边缘资产和隐形资产的发掘,才是渗透测试信息搜集的重点。那什么是是边缘资产和隐形资产呢?

- 边缘域名资产:域名非主域名(可能是具体业务组或者全资子公司在用)

- 隐形IP资产:以IP形式提供服务(无法通过域名找到,可能是开发测试遗漏或者内部人员使用的系统)

- 隐形C段资产:目标持有该C段内一部分或者全部公网IP,开放提供具体业务服务

- 关联性:一定是企业的边缘业务平台,具有目标相关的具体特征

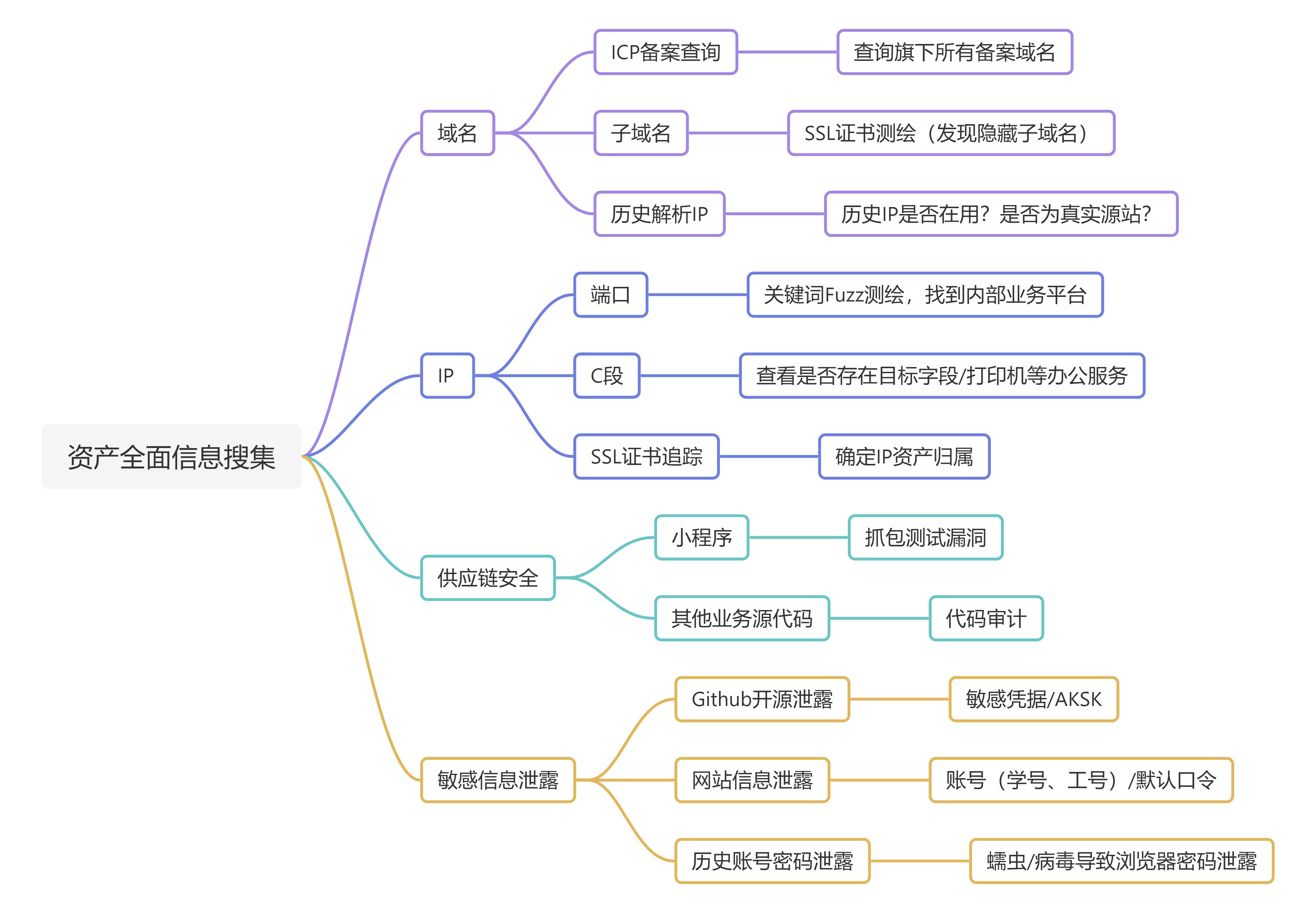

2# 针对边缘域名资产的收集

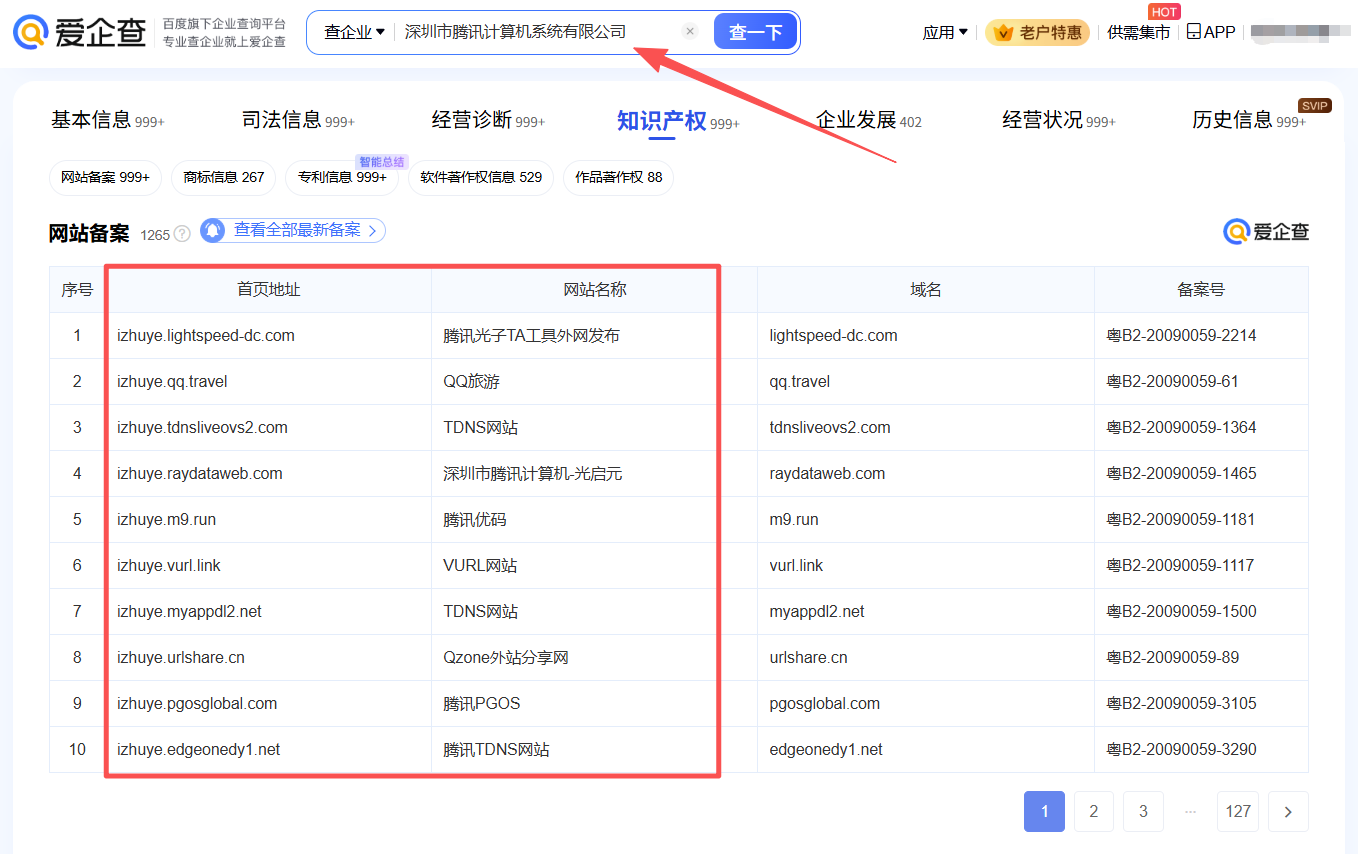

2.1 找到目标旗下所有的备案域名

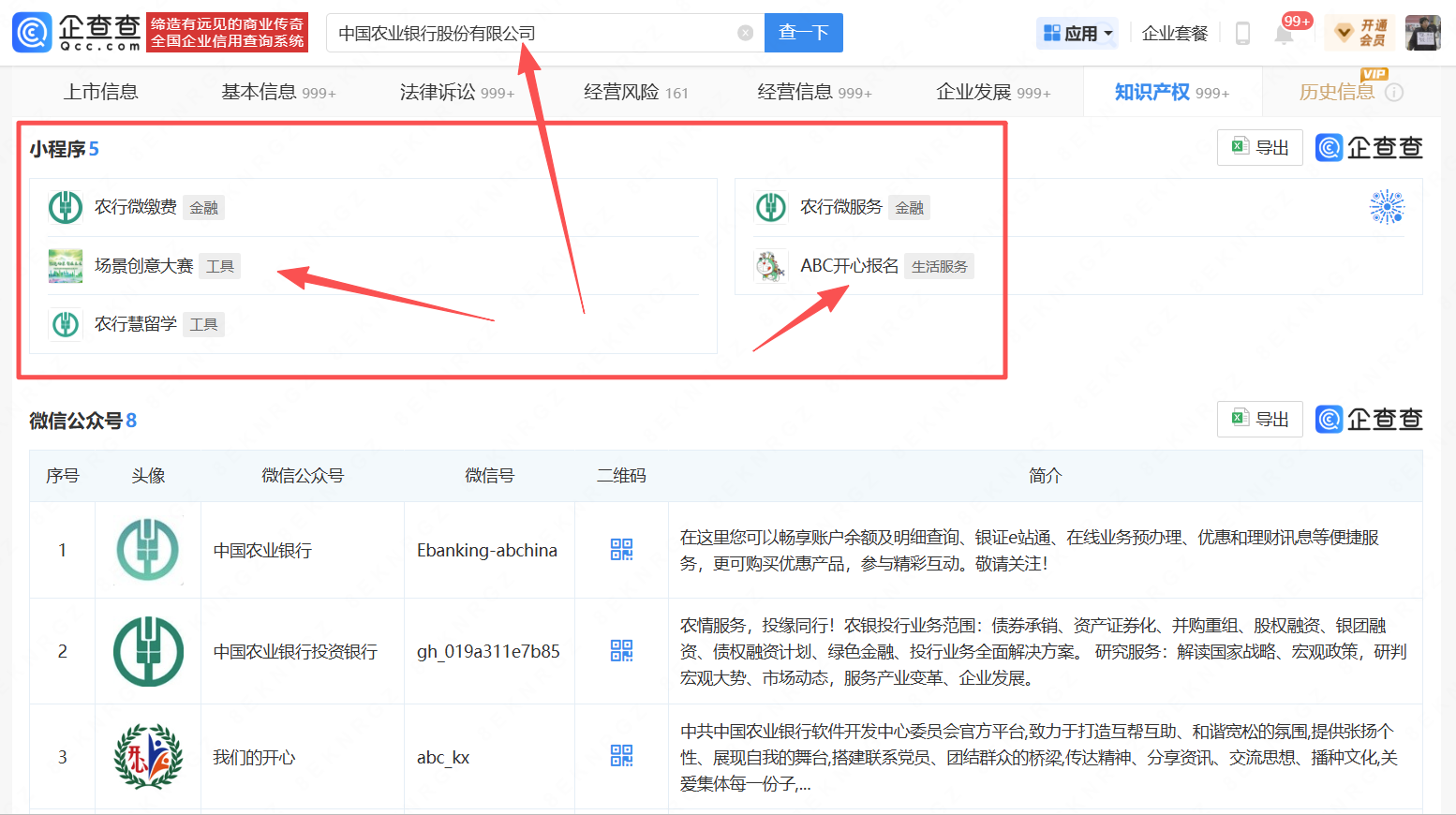

通过爱企查、企查查平台查询:所有备案域名、所有微信公众号、所有微信小程序

通常我们说去挖腾讯相关的漏洞,首先想法肯定是去看看qq.com,但是先别急,把旗下备案资产全拉出来,会发现有很多自己都没见过的备案域名,那这些域名可以多去关注一手,肯定比正面的主域名要更好出漏洞

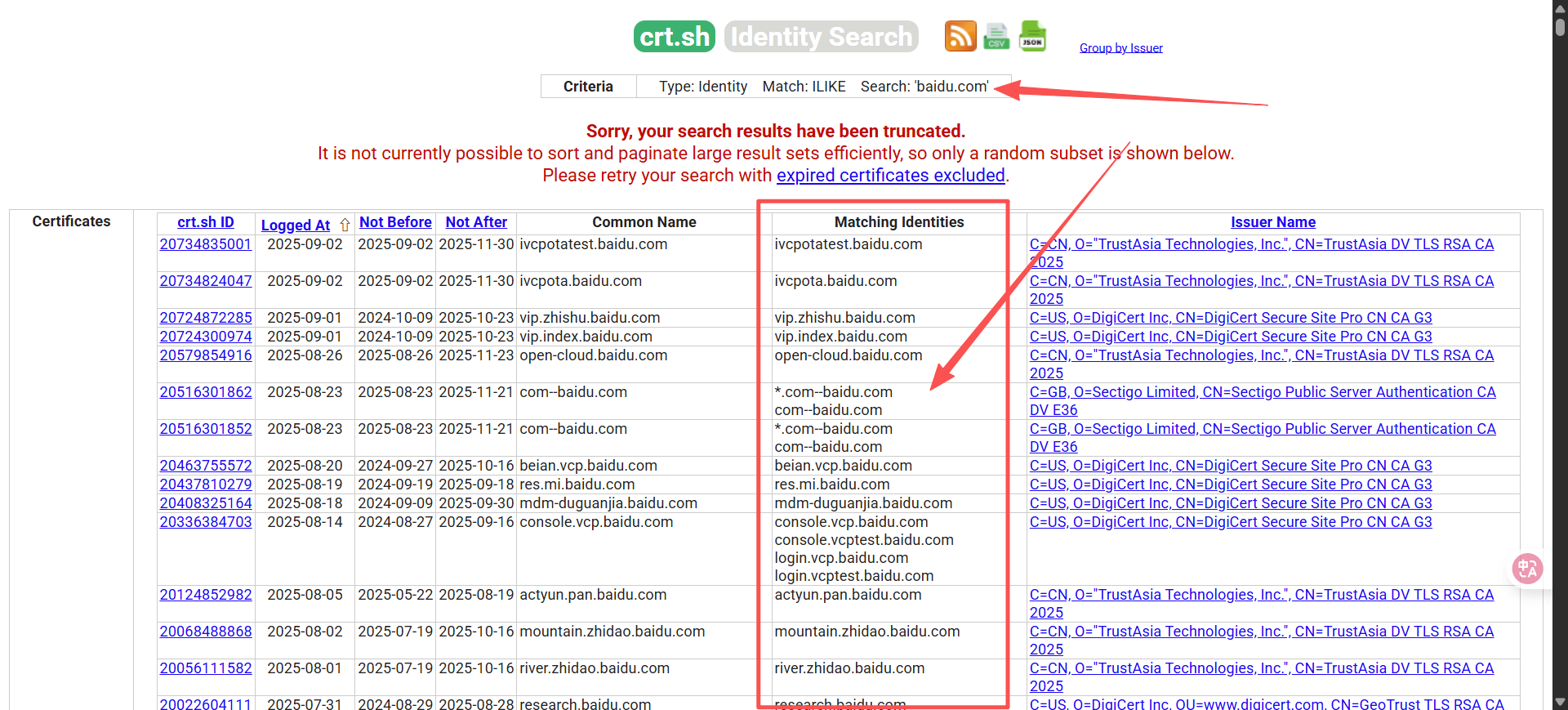

2.2 边缘子域名

测绘SSL证书(挖SRC也有效):https://crt.sh

适用于补齐子域名缺失,以及找到一些多层级的子域名系统

2.3 小程序漏洞挖掘

微信小程序抓包(新的域名==>查看是否为供应商==>大概率没有WAF)

通过企查查平台能更快找到企业旗下小程序,通过抓包可以尝试对小程序进行渗透测试

如何抓包可以看我之前的文章:https://blog.zgsec.cn/archives/278.html

同样,因为小程序架构的原因,基本不存在WAF,可以尝试通过联动Xray的联动自动挖掘漏洞:https://docs.xray.cool/tools/xray/advanced/burp

3# 针对隐形IP资产的收集

3.1 常规测绘语句

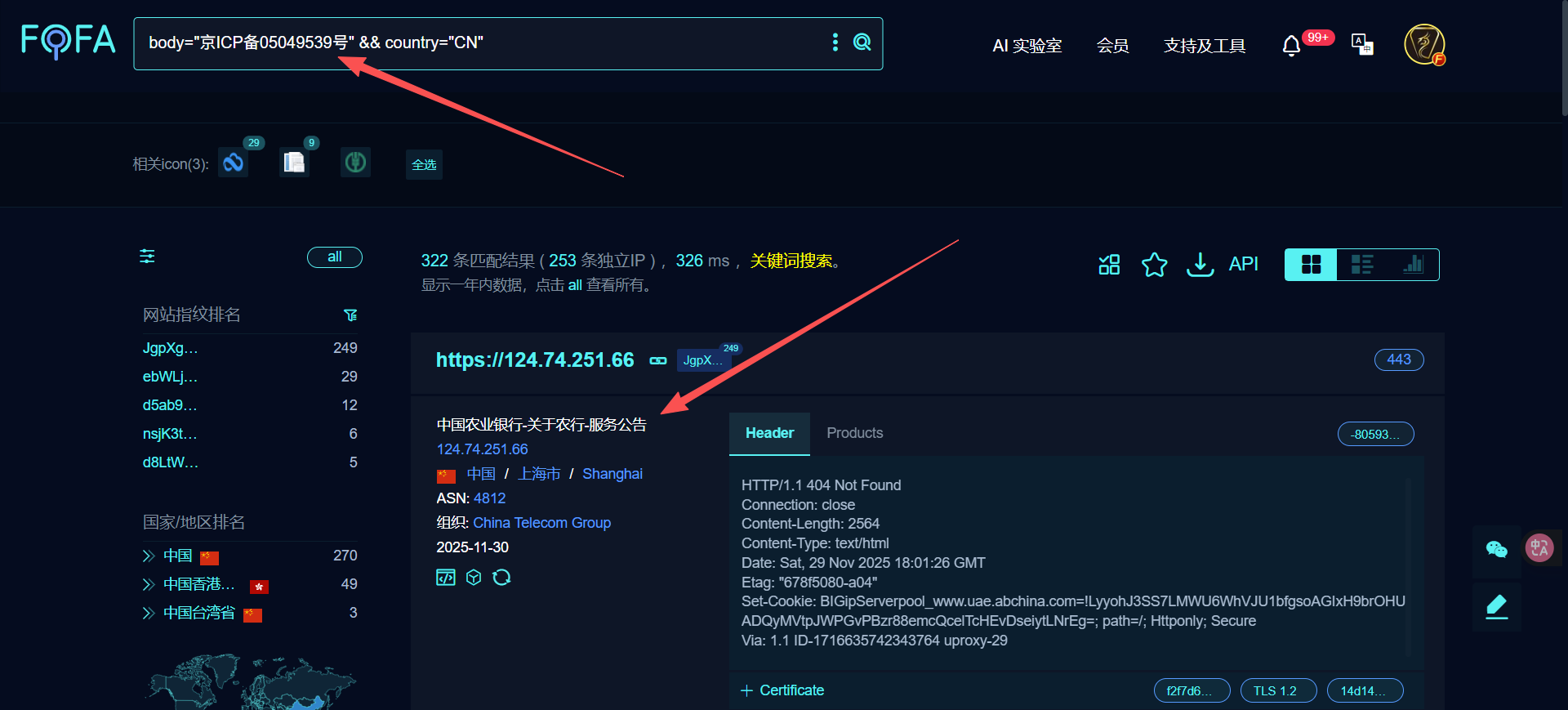

- 通过HTML正文包含的ICP备案号进行查询:

body="京ICP备05049539号" && country="CN" - 通过企业的Icon图标来进行资产测绘

3.2 非常规测绘语句

【关键点】林业局、工商局、农业农村局、学校??怎么测绘边缘资产?

重点在于,要根据目标的具体业务熟悉,联想关键词进行Fuzz测绘:林业管理、树木管理、城市规划、招商平台、融资平台、智慧农村、智慧基建、智慧城市、交通管控、智慧交通、智慧校园、智慧课堂、学习平台、学生管理、党建平台、宣发平台、入学系统、学业平台、智慧入学、校园卡、学院系统、智慧就业、智慧社区、社区管理

重点:首先要打哪个地方的资产,要限定资产的省份/城市:因为一般除了云上资产(CDN等),资产所属IP都在该省/市的范围内

根据关键词进行省份内测绘:

(region="浙江") and (title="智慧农村")

(region="浙江") and (title="智慧校园")

(region="浙江") and (title="学生管理")根据关键词进行管理平台测绘(适合想不到合适业务关键词):

(region="浙江") and (title="校园登录")

(region="浙江") and (title="xx管理平台")

(region="浙江") and (title="xx管理")根据关键词进行文件上传接口测绘:

(region="浙江") and (body="/upload") and (title="智慧农村")

(region="浙江") and (body="/upload") and (title="智慧政务")

(region="浙江") and (body="/upload") and (title="入学")批量导出==>查看相关的网页Title==>筛选出一批比较符合的资产==>手动验证

这一块本身是有很多实战案例的,可惜签了保密协议,很多都不能放出来,就不放出实例了

且如果这项技能熟能生巧,会有很大的威胁性,想学习或者有疑问的师傅可以私下找我咨询

4# 针对隐形C段资产的收集

4.1 真实源站C段测绘

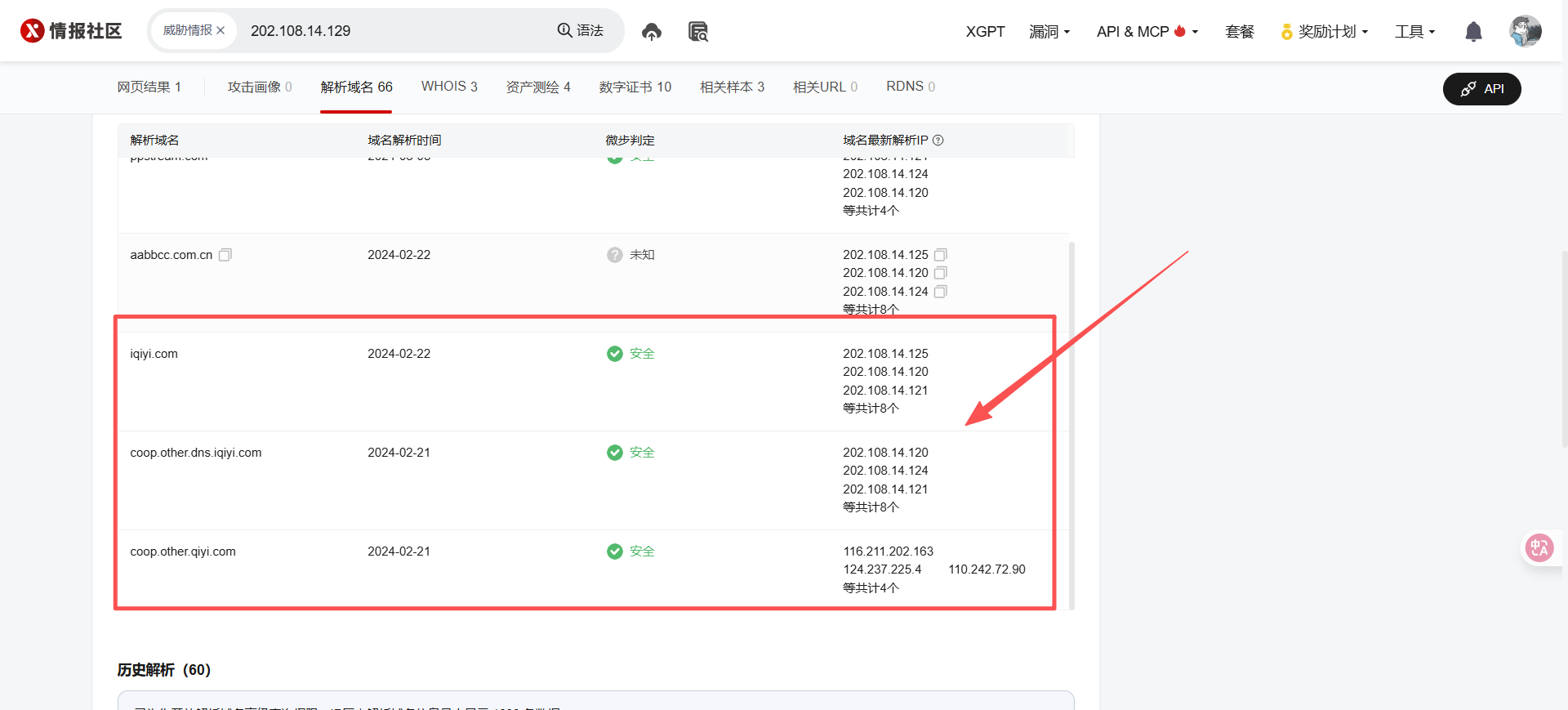

备案域名==>IP指向C段==>确定是否为CDN(微步查询)==>不是CDN,直接打C段(确认是否为公司资产)

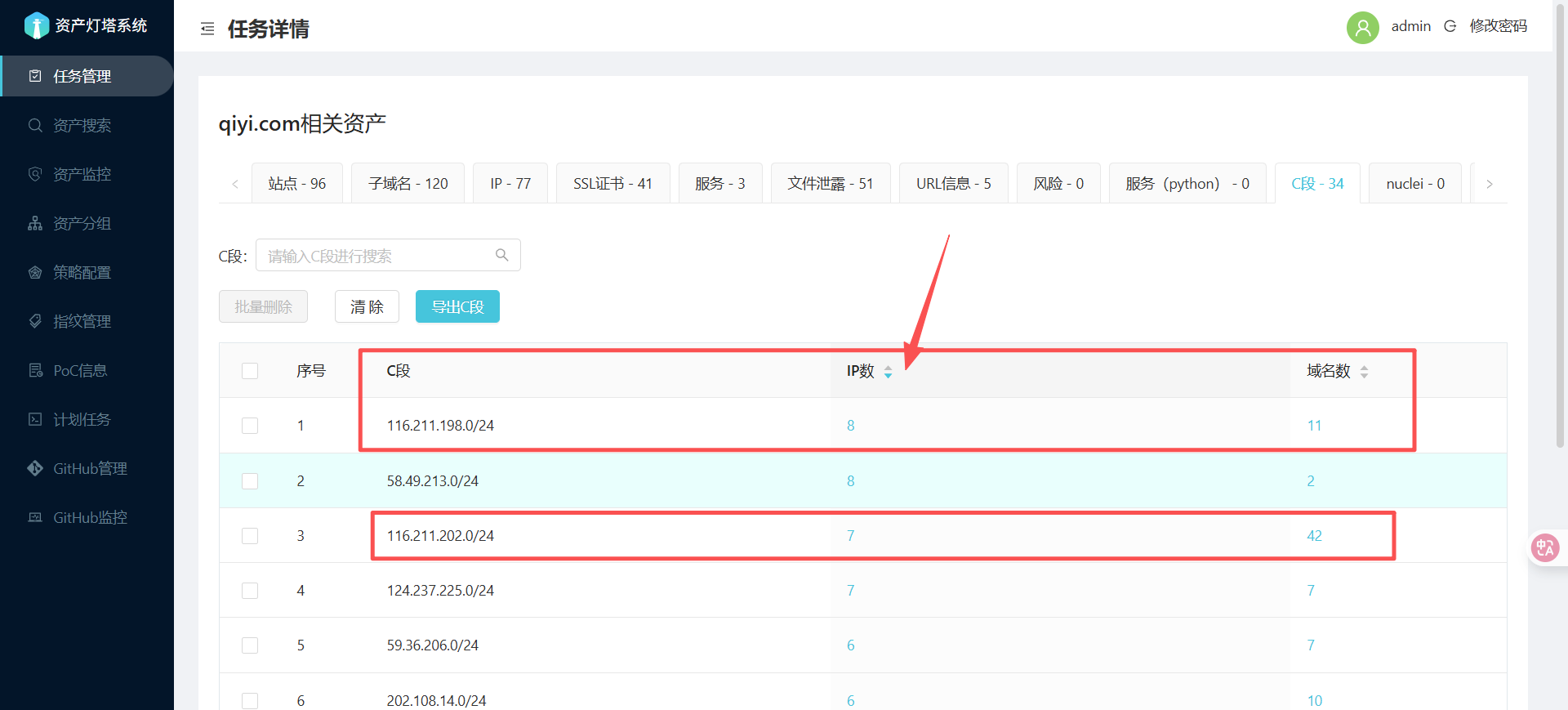

通过ARL的C段功能,可以点击IP降序排列,能很清晰看到域名解析IP有多少指向同一个C段,该C段涉及多少个域名,如果涉及IP和涉及域名都很多,就是重点C段资产

如果想要部署ARL的师傅可以看我们这个项目:https://github.com/Aabyss-Team/ARL

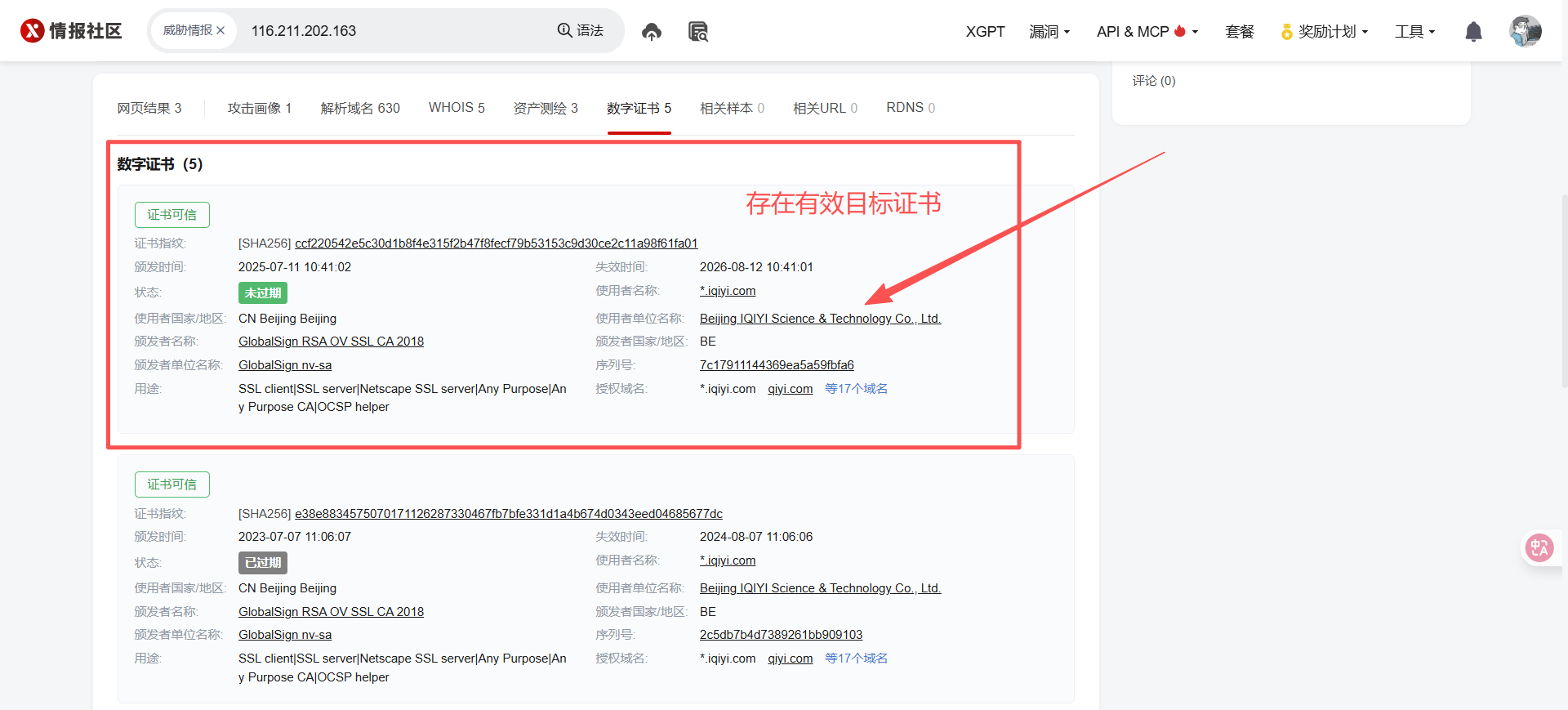

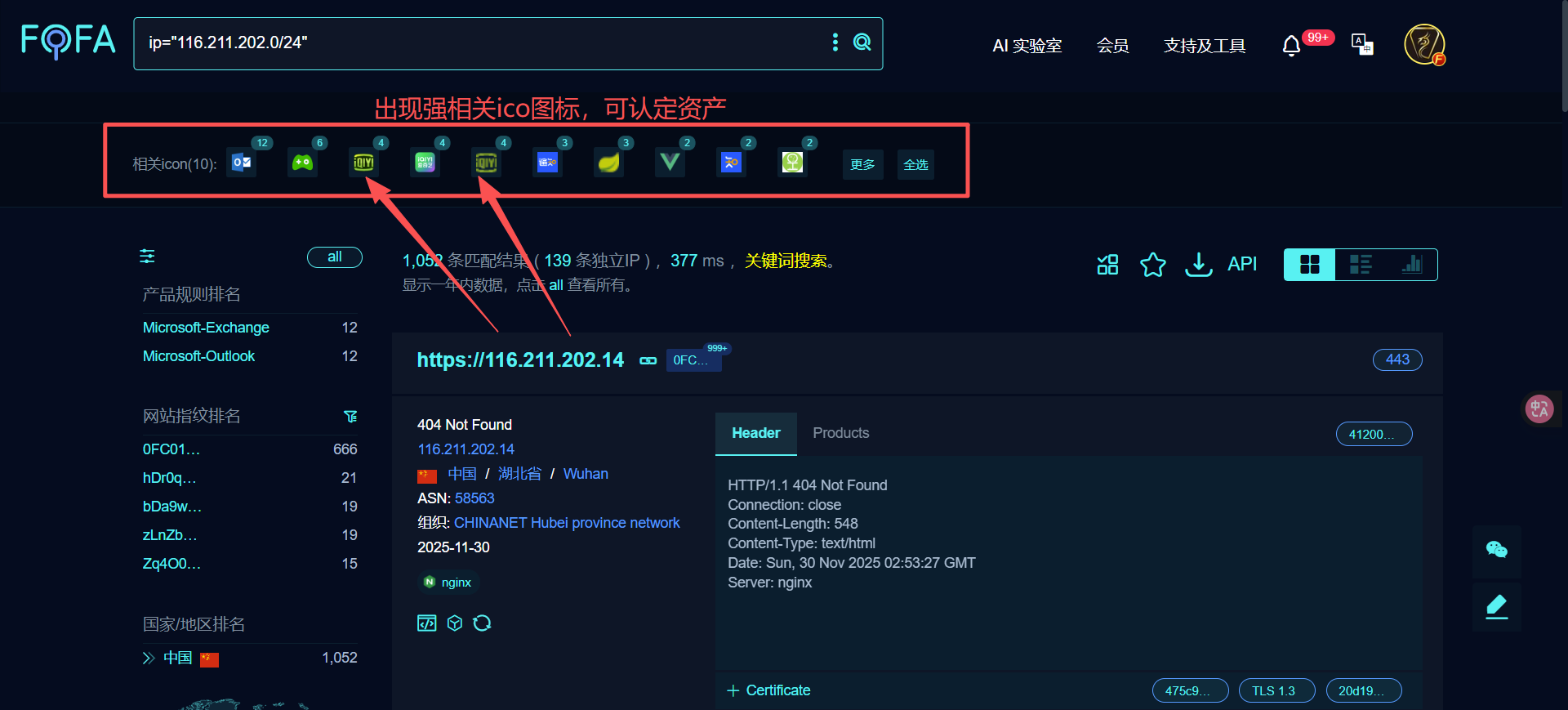

可以看到,目标IP存在有效合法证书,可以用于验证该IP归属具有强关联性

通过这个方法,基本确定该C段为该目标企业的真实C段,可以直接去测试该C段开放的服务是否存在漏洞

4.2 历史源站C段测绘

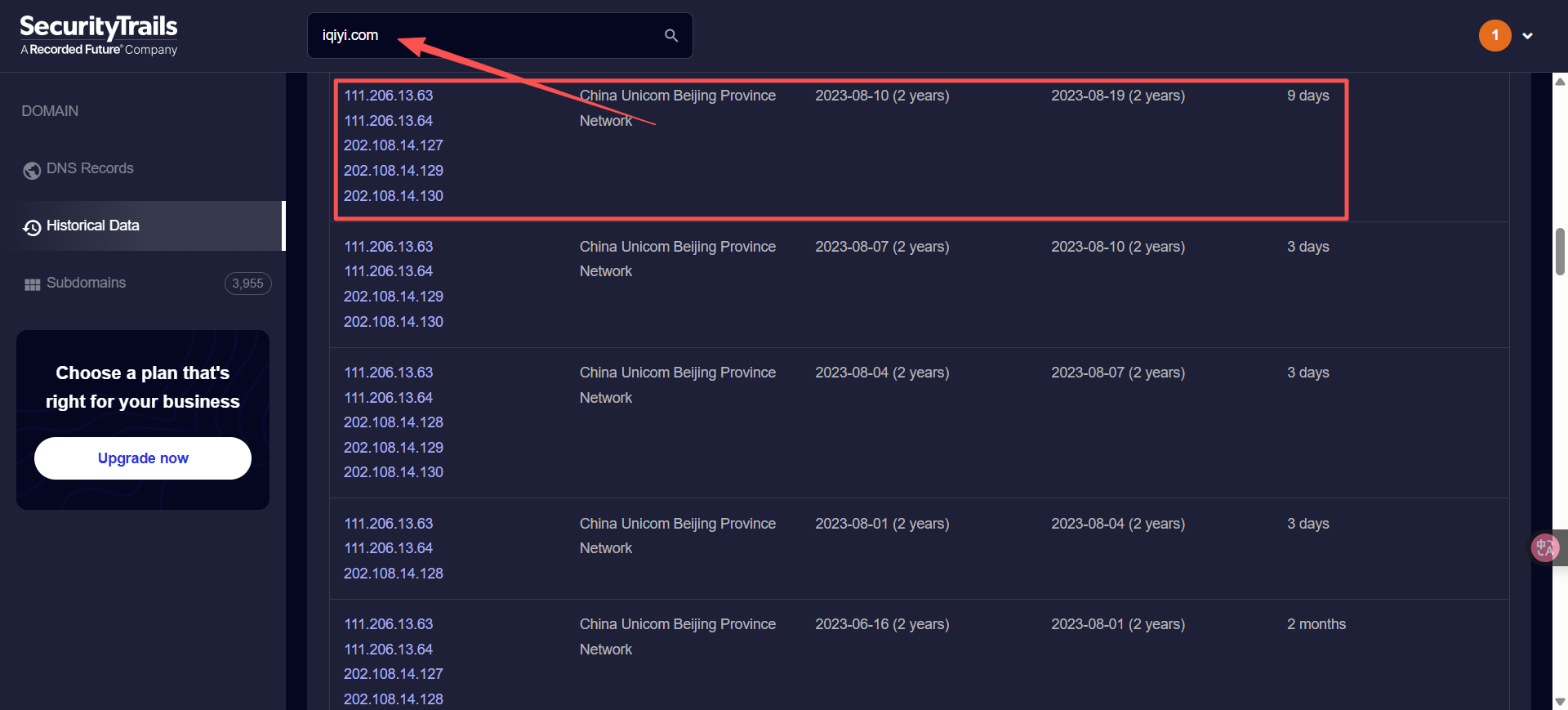

对于一个网站的开发,特别是大型网站的制作,其实需要很长的一个过程。在一些网站刚开始搭建的时候,为了调试方便和测试选项,是不会套CDN和负载均衡进行上线测试的,这个时候可能就会被记录到历史解析IP,我们就能通过查询历史解析IP看看是否为真实源站IP或者业务公网IP。

工具地址(需要代理才能访问):https://securitytrails.com

当然,对于这个测绘的操作,一定要认真验证,因为很有可能找到的IP及C段可能目标已经不再用了,要结合Fofa测绘结果来做综合研判处理!

5# 针对敏感信息泄露的搜集

5.1 Github开源项目信息泄露

具体可以看我以前写的文章,这里就不再赘述:https://blog.zgsec.cn/archives/205.html

5.2 网页敏感信息泄露

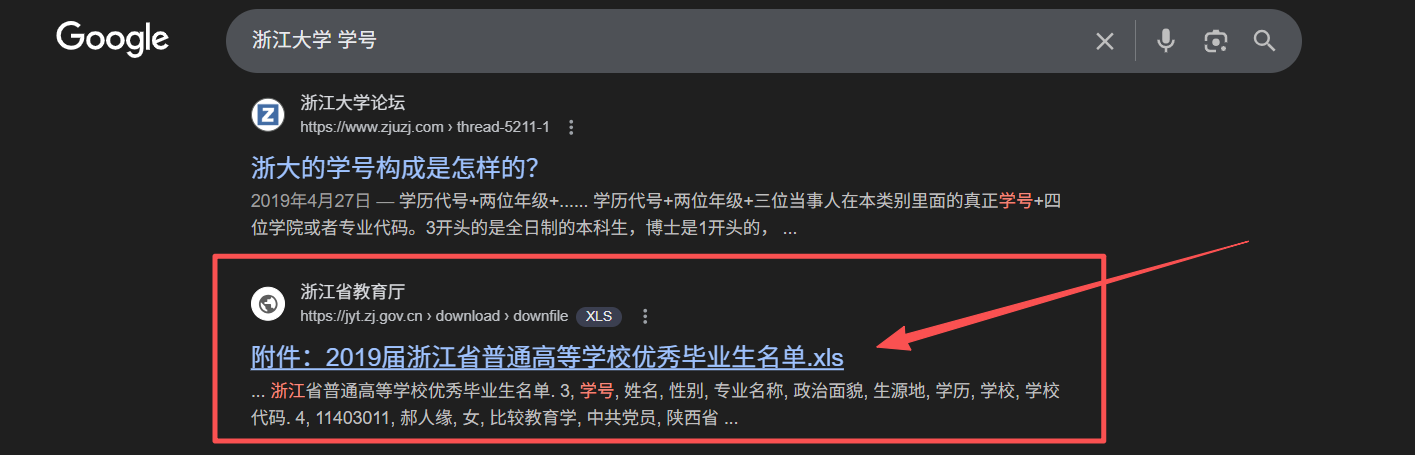

通过搜索引擎进行搜索:目标域名/名称 默认密码

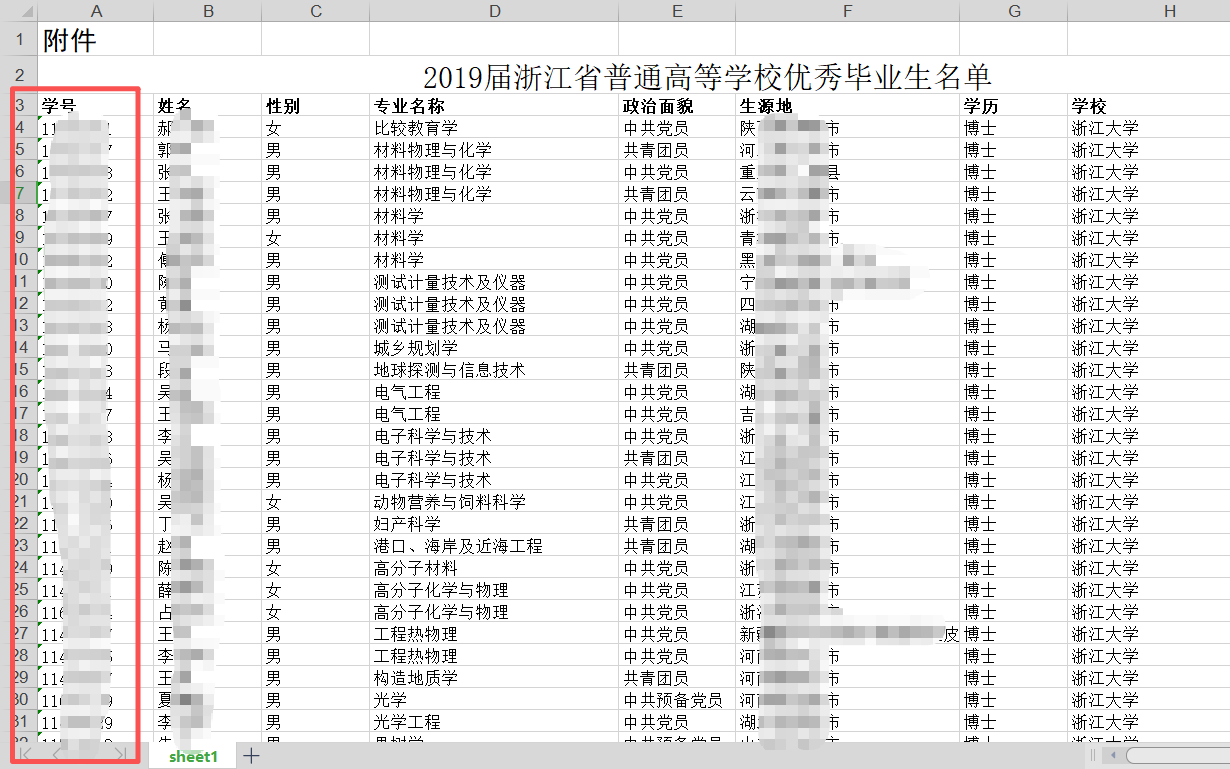

通过这些方法,可以通过开源情报(OSINT)找到许多学号、工号和默认密码

5.3 历史账号密码泄露

历史账号密码泄露是由许多原因造成的,如历史上遭遇黑客攻击导致数据泄露,又如遭到病毒、木马攻击导致浏览器内凭据被窃取等等

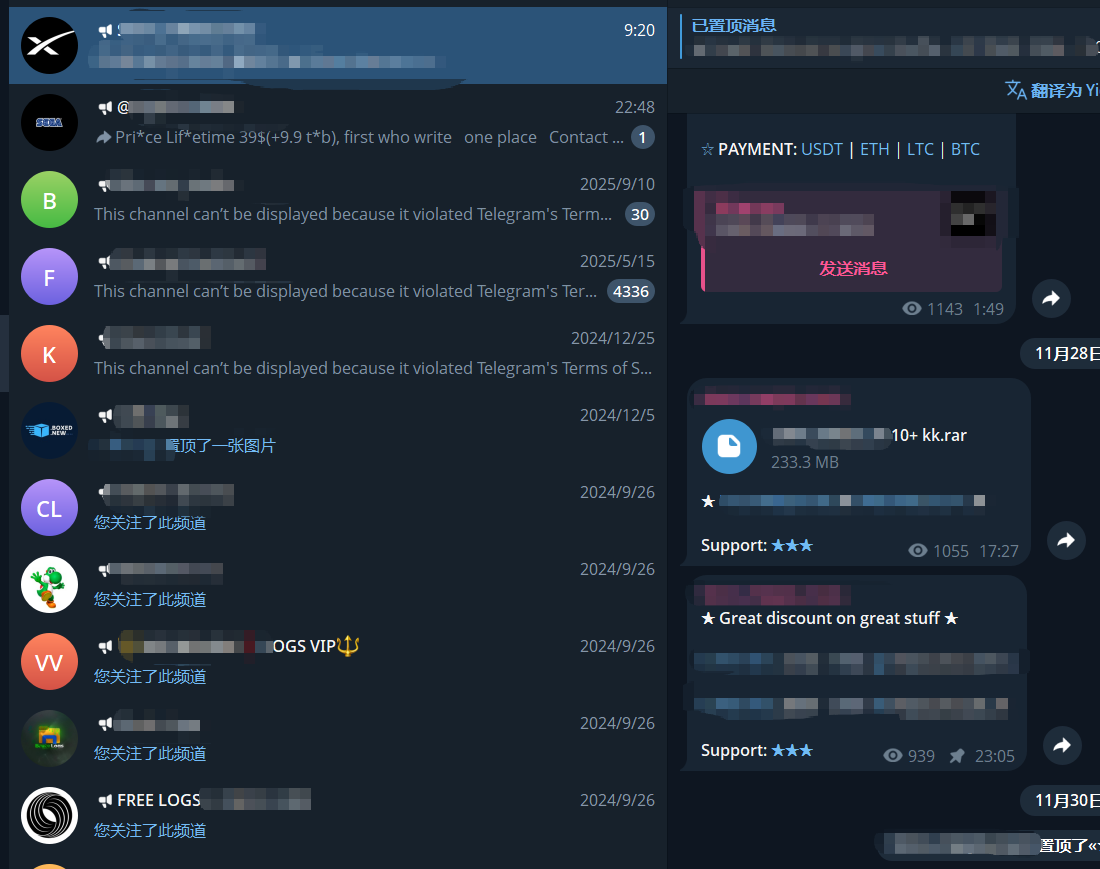

可以在海外频道获得一些泄露,也有许多频道已经被封禁:

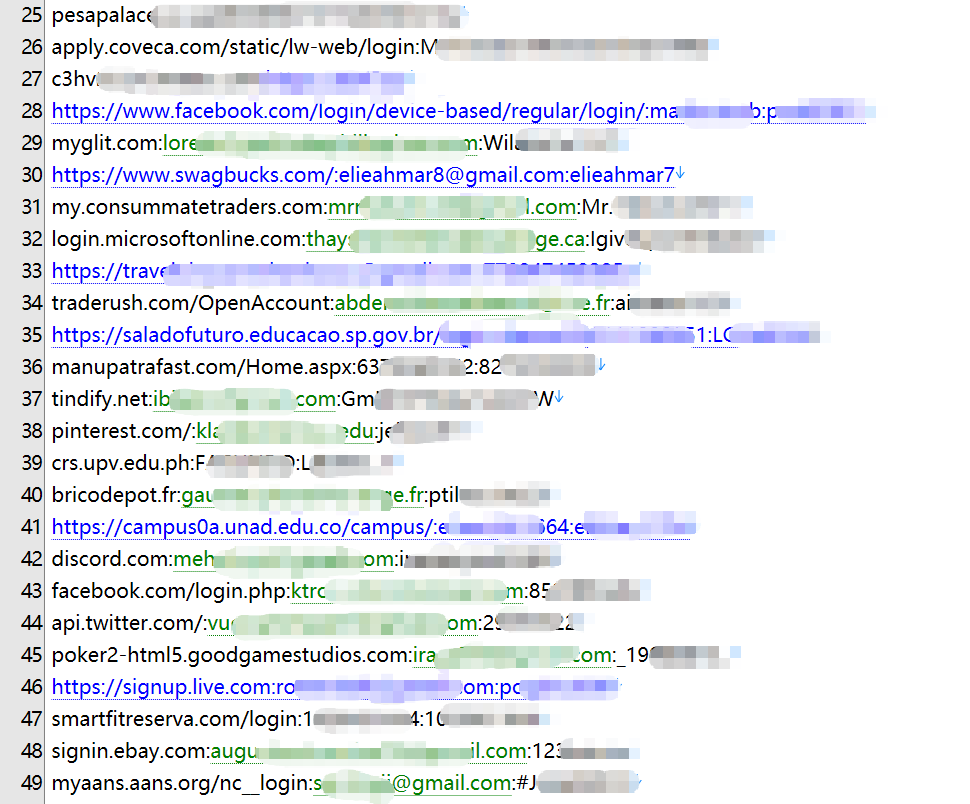

里面基本是一行一条,包含网站URL,账号及密码,还有许多隐秘渠道可以获得质量较高的泄露,但本文暂不能透露,这个行为是及其危险的!

我们通过多方渠道积累了2TB的TXT泄露凭据记录,通过实战遍历搜索,可以找到不少大型企业和单位的入口账号成功登录!通过这个能拿到一些后台权限,危害是极大的,企业安全人员应该关注自己企业在暗网的凭据泄露。

6# 总结

本文围绕“边缘资产和隐形资产的发掘”主体,深入讲解了边缘域名资产、隐形IP资产、隐形C段资产三种资产的发掘和梳理过程,都是干货,学吧!

同时感谢各位师傅的关注和支持,觉得不错欢迎给本文点个赞,如有问题或者学习需求,可以私聊本人交流学习哈哈!

tg的地址能分享一下嘛

不太行哈哈,这个比较敏感,可以尝试自行搜索

想问一下曾哥那款机器人社工工具怎么下载

Google搜索就能找到官网下载

感谢分享很有用

挺详细的, good job.

我一般是先收集个大概. 然后勉强够用就行,然后如果后面哪个步骤卡住了再回过头重新收集,就这样不停迭代. 因为我觉得第一次收集太多了有点被动, 有时候不知道用到哪.

如果详细做好各种笔记, 那第一次收集详细也更好吧.

说到笔记,曾哥推荐几个综合评分都很好的笔记软件吧. 特别适用于安全行业的.