概述

在内网渗透当中,往往需要将内网的流量代理出来

很多时候,我们常常用Frp等内网穿透工具将内网的相关流量穿透出来,但在有多个网段的情况下很容易就会搞混

于是在Linux当中,有款命令行代理工具——ProxyChains非常好用,我个人比较喜欢将它用作内网跨网段渗透。有些师傅不知道,这里就记录一下

工具介绍

- ProxyChains是Linux和其他Unix下的代理工具。

- 它可以使任何程序通过代理上网,允许TCP和DNS通过代理隧道,支持HTTP/SOCKS4/SOCKS5类型的代理服务器,并且可配置多个代理。

- ProxyChains通过一个用户定义的代理列表强制连接指定的应用程序,直接断开接收方和发送方的连接。

ProxyChains 是一个强制应用的 TCP 连接通过代理的工具,支持 Tor/HTTP/Socks 代理。

需要注意的是,ProxyChains 只会将当前应用的 TCP 连接转发至代理,而非全局代理。

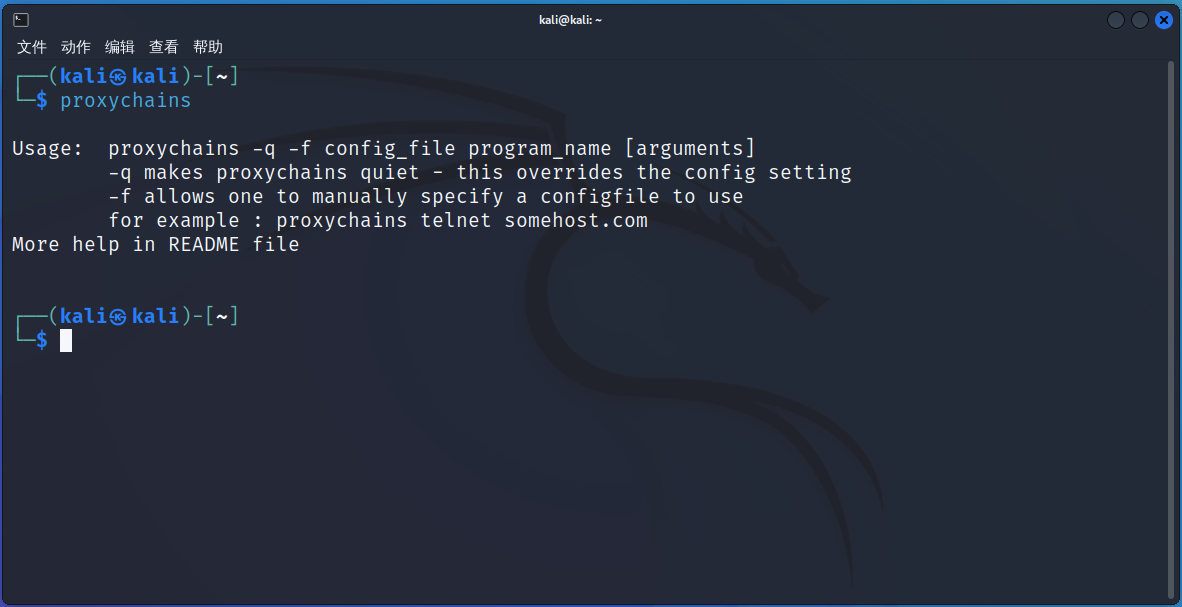

工具的安装

在新版本KaliLinux下(懒得测试老版本了)自带该工具,不需要进行安装操作

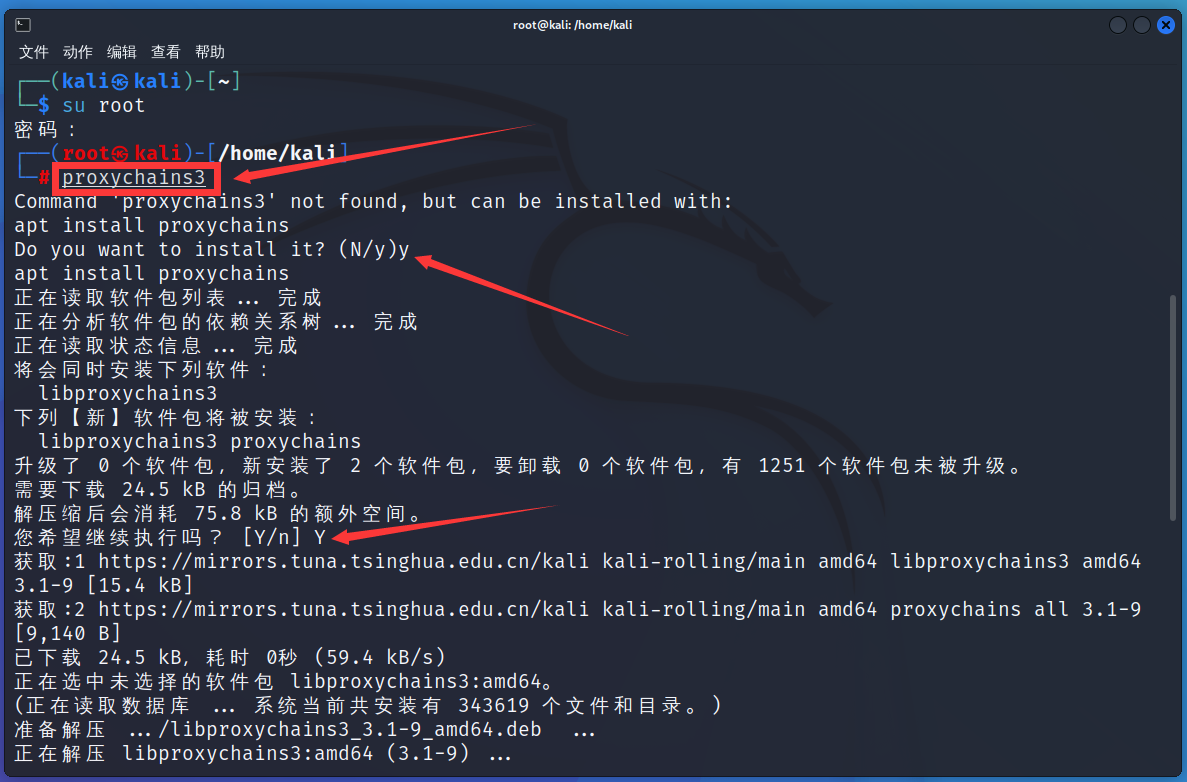

如果没有的话,也可以像这样快捷安装:

Ubuntu可以直接使用apt安装,如下:

sudo apt-get install proxychains其他系统,可以选择编译安装,如下:

git clone https://github.com/rofl0r/proxychains-ng

cd proxychains-ng

./configure

sudo make && make install工具的使用

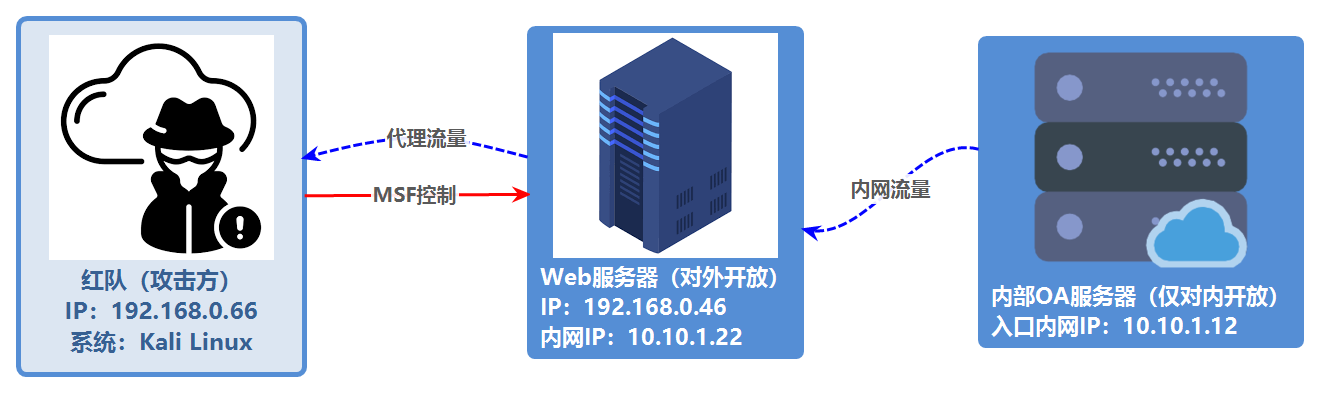

我们首先来看下,简单的模拟情景思维导图如下:

攻击者已经通过MSF控制了外部Web服务器,目的是想要对内网OA服务器进行内网渗透

第一步、使用MSF生成socks代理

攻击者使用的MSF开启代理:

msfconsole

use auxiliary/server/socks4a

exploit默认就会在1080端口开放socks4代理

第二步、更改ProxyChains配置文件

vi /etc/proxychains.conf

socks4 192.168.0.66 1080 //新增一行第三步、利用外层Web服务器的meterpreter,添加静态路由

sessions 1 //根据自己的实际情况进入session

run autoroute -s 10.10.1.0/24 //绑定内网网段

run autoroute -p //查看是否绑定成功第四步、使用代理进行攻击

这里以Nmap举例:

proxychains3 nmap -sT -Pn 10.10.1.12 -p 80 //扫描10.10.1.12的80端口使用火狐打开内网OA页面:

proxychains3 firefox http://10.10.1.12使用Python脚本对内网OA进行攻击:

proxychains3 python Exp.py -u http://10.10.1.12

proxychains3 python3 Exp.py -u http://10.10.1.12举个例子,这里要看具体Python脚本的参数

总结

这就是一个小小的工具使用技巧分享文章

希望对各位师傅的内网渗透有所帮助

评论 (1)