很高兴能参与这期白帽访谈录,也感谢各位师傅的支持~也随时欢迎各位师傅和我友好交流哈哈!

本期访谈的回放直播已经上传B站,链接: https://www.bilibili.com/video/BV19T9gY4ETm,感谢各位师傅的一键三连!!!

欢迎大家关注渊龙Sec安全团队公众号,干货满满哦~

1# 基础篇(个人经历 & 团队成长)

先介绍一下你自己吧,比如你的 ID、擅长的方向、目前的身份(团队创始人、公司负责人等)。

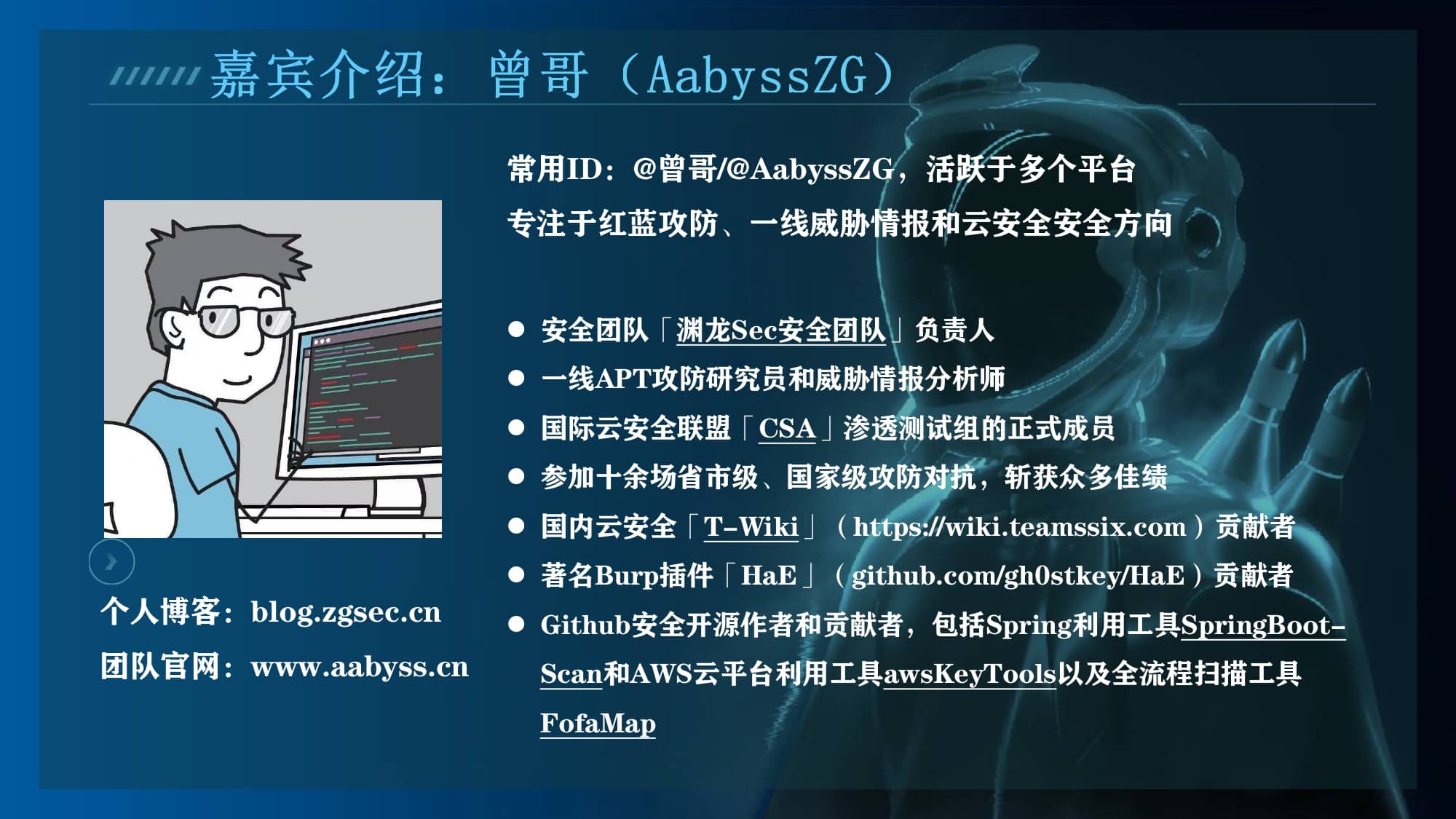

大家好我叫曾哥(AabyssZG),渊龙Sec安全团队的创始人,擅长红蓝攻防和云安全方向,也是国际云安全联盟(CSA)渗透测试工作组的专家组成员。

目前我还是一个开源爱好者,在Github等开源平台开源了自己的一些想法和工具,感谢各位师傅的关注和支持!

你是怎么接触到网络安全的?当初是因为什么契机决定专攻云安全?

最开始我是对计算机感兴趣,我的父母也很支持我,给我报了各种编程相关的课程,让我能有一个比较不错的基础。而后鬼使神差,导致自己的手机被中了勒索病毒,就发现网络安全更加适合我。

至于为什么选择云安全,因为我作为一个站长,很早便发现了云计算对于业务的价值和技术的便捷,从而进一步看到了云上安全的机遇和挑战,于是便选择了云安全方向。

你是如何一步步从个人成长到带领团队的?最初创建团队时遇到过哪些挑战?

其实刚创建渊龙Sec安全团队并没有什么远大抱负,当时圈子比较浮躁,我准备潜心习安全去沉淀沉淀,和一些志同道合的朋友交流学习,从而将团队创立起来。

其实一支团队的创立,辛苦是一方面,但我觉得最大的挑战的是精神:建立一支团队,首先要思考这支团队的主要方向和目的在哪,要做出什么样的成果,如何向这个目标脚踏实地的前进和努力,这是非常重要的。没有核心目的,或者没有同一个前行的梦想,正所谓“道不同不相为谋”,这支团队最终会沦落为一盘散沙,不能称之为“团队”而只能叫做团伙。

你的团队目前主要聚焦在哪些安全方向?日常的研究和业务重点是什么?

我们团队其实研究方向比较多哈哈,从最开始的红蓝攻防、CTF,到后面的无线电安全、云安全等等领域,因为刚开始大家也是因为兴趣在一起的哈哈。

日常的话,红蓝对抗方向上面的研究一直在做,包括我也将渗透方向的突破技巧和方法通过免费直播对外分享,同时我们还有研究一些新兴领域,比如Web3安全和云安全。

除了技术研究,你在管理团队、推动项目发展方面有什么心得?

建立团队这么久了,我想说的是:一支技术团队想要发展的长久,真正想做到行业级的团队,那就不能急躁,脚踏实地的一步步前行,只有用实际技术产出的能力,才能真正的创造价值。靠“博眼球、发段子”成长起来的所谓“团队”,也只是过眼云烟,很快就会消逝在历史的长河之中了。可能可以赚许多钱,但注定无法做大、做长远、做牛逼。

2# 行业篇(云安全趋势 & 变现模式)

你觉得云安全相比传统 Web 安全,最大的不同和挑战是什么?

云安全相比传统 Web 安全,使得传统的安全边界变得模糊,没有经过策略配置很容易将敏感内容泄露在公网(如近期搭建DeepSeek的ollama接口的暴露以及Docker Remote API的暴露);同时也随着云上技术的发展(如容器、Serverless、Kubernetes 等)使得计算资源变得更加灵活,环境诡秘莫测,给渗透工作的驻留、横向、资产测绘带来了挑战。

现在很多企业开始重视云安全,你觉得这个领域目前最值得深挖的方向有哪些?

从我视角来看,我觉得可以深挖的方向一定是他人有所疏忽的地方,所以我选择了API 密钥泄露和供应链攻击。

现在很多企业开始重视云安全,但在业务实际部署的过程中,往往会在 GitHub、Docker 镜像、日志文件中硬编码 API 密钥,导致被攻击者利用访问敏感的云资源;而开发者使用第三方 Docker 镜像、NPM / PyPI 等依赖时,也可能下载到恶意软件包,导致供应链投毒攻击,这两块我觉得值得深挖。

你的团队在云安全领域的主要业务模式是什么?是企业安全服务、漏洞挖掘,还是 SaaS 工具开发?

我们团队在云安全领域的主要业务模式是漏洞挖掘和工具开发,因为我们作为一个技术驱动的团队,去贴合技术侧实现我们的价值,我觉得是非常符合我的期望和团队的方向的。我们平时也会去给各个项目和企业寻找云上的漏洞,并在发现一些通用的问题后会制作一些工具去解决和发现问题。

你觉得现在做安全,单靠技术就能赚钱,还是需要更好的资源和市场策略?

首先技术很重要,不管做安全哪个方向都需要技术。要深耕于技术领域,能做出真正解决实际问题、实际痛点的东西来。简单来说能解决别人解决不了的事情,才能创造价值去获得财富。另外一点,深耕技术其实也需要一定的契机与动力,如果自己觉得没有这部分的时间、经历或者觉得无法成长,不妨可以换个赛道,尝试尝试新的方向,这也是非常好的解决方案。

你认为未来云安全的盈利模式会如何变化?有哪些新机会?

我觉得未来云安全将更多地依赖于自部署或者按需订阅模式,提供基于云平台的安全即服务(Security-as-a-Service, SECaaS),比如长亭的雷池WAF,最开始就是一个开源项目,到现在发展为全球广泛认可的WAF,也是深度融入云生态从而产生的结果。云带给所有人一次计算资源的再分配,从互联网+升级到云互联+,业务上云的同时也给安全带来了前所未有的机遇和挑战。

3# 技术篇(方法论 & 挖洞策略)

你的团队在漏洞研究方面主要关注哪些方向?Web、云安全、K8s、容器安全,还是其他?

我们团队主要关注云上安全和云在渗透中的深度融合和利用,比如Serverless在攻击者视角下就能被利用为代理池和动态恶意回连池。以及红蓝攻防中对于苛刻环境的突破,诸如不出网、不回显、超低权限、命令残缺等,这些情况随着近些年安全基线能力的逐渐提升,以及企业互联网业务的堆叠增加,逐渐成为了常态,如何解决这些苛刻环境也逐渐成为我们团队研究的方向。

你们的漏洞挖掘流程是怎样的?能不能分享一下核心思路?

我一直在说:漏洞的产生是基于正常业务的恶意利用,我们挖掘漏洞的过程中,会先观察这个行业在互联网的业务架构和服务体系,并根据业务层次发现边缘资产,并对脆弱的部分展开漏洞挖掘。因为业务和安全是有关联性的,对于不同的业务和服务框架,自然能衍生出对于不同行业的打法。

你们常用的技术栈和工具有哪些?有没有一些冷门但特别高效的工具推荐?

我常用的工具其实和大家差不多,比如ARL、Xray、Yakit、BurpSuite、CobaltStrike以及Nuclei等等,都是非常优秀的工具。说到冷门但高效的工具,我其实想到很多,但我今天推荐 @vaycore 师傅的 OneScan 这个开源项目,能够发现隐藏接口、发现敏感信息泄漏、测试未授权、越权接口等,还是非常好用的哈哈。

在云安全领域,你觉得最容易被忽视但风险很大的漏洞类型是什么?

在云安全领域,我觉得IAM权限管理是最重要也是最容易被忽视的,很多企业和业务在初期为了方便运维,通常将很多账号的权限开的非常大,后期又不去实施安全策略定期更换密码,也没有定期核查和治理相关的权限。导致突破一个用户账号使得云上资产被攻破,甚至整个域都被拿下的不在少数。

最近你们团队挖到最有意思的漏洞是什么?可以稍微透露一点吗?

我最近挖到有意思的漏洞是某大型运维监控设备存在RCE漏洞,我是在HW期间在某银行进行防守时注意到的该设备,我并没有它的账号密码,但我通过观察流量发现有个接口是管理它下属设备的SSH的,其中有修改SSH密码的功能。

首先我去访问了该接口,发现它存在存在未授权访问的情况,于是猜测它是通过拼接Linux命令实现的,遂尝试观察和Fuzz它的参数。发现过滤了空格,同时流量还要经过天眼过滤,便通过特殊字符串进行逃逸和ByPass天眼设备,成功挖掘到这个漏洞。由于这个设备基本是内网使用,我提交给CNNVD国家漏洞库后拿到一个中危的漏洞成果。

4# 成长篇(经验 & 突破)

你是如何从一个技术研究者成长为团队管理者的?过程中最大的收获是什么?

其实刚开始管理团队我也是一窍不通,当时也是一时兴起组建了这么一支团队,经过这么几年的时间逐渐成长起来。

在这个过程中,我收获了团队伙伴的大力支持,也在和团队师傅的交流中收获到了许多技术干货,同时我也明白应该怎么样去管理好一支团队,怎么样去走团队发展的一条道路。

你觉得培养一支优秀的安全团队,最重要的是什么?

培养一支优秀团队,有些师傅觉得是技术,但我觉得这并不是最重要。

最重要的还是拥有共同的目标、方向和良好的品行,因为你不管是观察别的技术团队的成功,都离不开对本行业的热爱和成长,对同一个目标的追逐和突破,技术都可以精进,但热爱和突破才能让他更进一步。

你有没有遇到过特别难啃的漏洞或者技术瓶颈?当时是怎么突破的?

那肯定有啊,每个人都是从小白阶段成长过来的,我也遇到过技术瓶颈。在学习网络安全的路上,一方面要深入学习业务逻辑,另一方面更要深入系统底层,刚开始学习一些体系内容,是非常让人头疼的。

突破的话,我觉得还是要循序渐进,从基础慢慢学。比如刚开始学Java安全,直接去看漏洞复现文章肯定都是一脸懵逼的,还是要从Java基础开始学,然后慢慢去看实现代码,记住一点就行:所有的漏洞都是基于正常业务代码的恶意利用,当你对于代码层的理解增长后,对于漏洞的理解就会非常入微、成熟了。

你认为未来的白帽子成长路径会怎么变化?如果现在让你重新规划,你会怎么走?

以前是没有资料去学习这方面知识,但现在不一样了,现在有非常多的资料开源了,可以免费下载和学习。

我认为未来白帽子的成长路径会从”私有化“转为”公有化“,未来更多的是去顶层突破,而不是在基础教学阶段了。攻与防是对抗的状态,注定让这个行业如同象牙塔般的上升,时代的大浪淘沙终将会冲刷出真金。

你怎么看 AI 对云安全的影响?它是降低了漏洞挖掘的门槛,还是让行业更卷?

AI在我看来,其实是解放生产力的,网络安全作为一个技术指向性的产业来说,AI降低了学习和代码实现的门槛,特别是武器化开发的门槛。我们公司现在几乎所有人都在使用大语言模型,比如ChatGPT和DeepSeek,当有一定基础的人在使用这些大语言模型后,相当于有一个动态的资料库进行武装,接下来会对大语言模型进行调优(比如让其自己对代码进行纠错)就可以非常快的实现自己的目标和目的。

但我要说明的是,目前来看AI并不能取代网络安全方向,也对本行业影响不大。

如果要应用于实战的话,第一点如果去做防守型AI,目前并没有非常庞大的源数据(比如成千上万份训练模型所需的打Tag的攻击流量),同时还要兼顾不同行业不一样的正常业务流量,这是非常困难的,目前的AI除了WebShell识别和一些特定漏洞的识别上,能玩的很有限的东西AI能识别非常准以外,其他内容的训练和调优是非常困难的;第二点是,如果要做一个攻击型AI,其实更加困难,就算是同一个漏洞,打过去都有不同的状态码不同的返回结果,还是需要渗透工程师手动介入,目前的AI的技术实力只能去做辅助,很难全自动去做攻击型AI,除非在技术能力方向有新的突破。其实最重要的一点在于独立自主创新的能力,目前AI展现的都是基于已知知识的应用和初步拓展,很难做出大跨越的创新能力产出,而网络安全正需要这种创新能力和思维。

5# 行业观察(未来趋势 & 个人规划)

你觉得云安全会成为未来安全研究的主战场吗?还有哪些新方向值得关注?

我认为云安全是能够成为未来安全研究的主战场,在可预见的未来,一是云上业务合规性的发展和发布,二是云上业务带来的赋能和价值,都在促使企业从“互联网+”到“云产业+”,既然业务在上云,那就离不开安全。

除了云安全这个方向,我觉得Web3安全值得大家去关注,Web3目前的底层架构还是依赖于Web2,就像是近期被盗15亿美元的ETH,也是从Web2方向被突破从而被盗。这些都是值得去关注和分析的点。

你认为未来 5 年,网络安全行业还会有哪些变化?白帽子的黄金时代过去了吗?

正所谓“盛极必衰,衰极必盛”,不管是任何事物,在发展的过程中都是呈现周期性的,我认为网络安全行业依旧还有兴起的希望,目前网络安全行业仍在转型,转型中的阵痛大家都感受到了。

我在线下和不少大佬交流过这个问题,目前对于人才的需求还是存在的,基础人才有需求,但更需要高水平人才。作为白帽子,不能浮躁,要沉得住气,坚守初心去努力磨砺自己的技术,也可以尝试安全其他赛道上面的内容,去迎接更好的明天。从整体的角度来说,未来谁也不知道。但从规律的角度来看,行业也会越来越规范,不可能一直差下去,我们要等一个契机,黄金时代终会来临。

现在很多新人想入行,你觉得他们还能靠 SRC 赚钱,或者在云安全领域找到机会吗?

赚钱两个字意味着柴米油盐,其实我不是很推荐新人去靠着SRC赚钱哈。SRC我非常鼓励新人去挖掘的,也可以赚一些零花钱,但如果想要单独靠SRC去赚钱的话,这对新人来说难度很高,也是门槛很高的一个方式。

至于在云安全方向,我觉得是可以找到一些机会的,目前能看到的多家厂商都在招收相应的人才,我的态度是先去积累,等到机会来临的时候抓住它。而不是看到机会后再去学习知识,那永远吃不上螃蟹哈哈。

你对目前的安全生态和漏洞提交流程满意吗?如果可以改进,你最想改变什么?

我对国内目前的安全生态并不满意,如果可以改进,我最希望的就是响应速度和信息透明度。

这两者直接关系到漏洞是否能够及时得到修复,一个漏洞无所谓,但成千上万个漏洞加起来,就能影响国家安全。

同时我还非常希望建立完善的网络安全价值观,以及应急响应体系,这么多年的观察和交流,我们国家的网络安全体系一直是围绕“合规”两个字去做的。我更希望能够发展成完善的一个系统,这方面就需要国家的投入和产业的转型,目前这个过程正在发展,产业也在慢慢前行,行业都在慢慢摸索和前进,我相信我们能找到一条适合中国的行业道路。

如果哪天不能挖漏洞了,你会去做什么?未来有没有创业或者其他发展的规划?

哈哈,我觉得未来我还是会在技术一线吧,因为我是非常热爱技术的人。

如果我不能挖洞了,我会选择一些轻松的岗位,去好好看看这个世界吧哈哈。

未来的话确实有一些创业的打算,也是看到国内目前安全的一些垂直领域的需求,觉得自己能够去填补,去让国内网络安全行业变得更好。

6# 收尾篇

你觉得中国最强的白帽子是谁?或者你最佩服谁?

哈哈,这个有很多大佬值得我佩服,比如腾讯早期的

@lake2师傅以及@xundi师傅,以及现在云鼎实验室的@李鑫师傅和朱雀AI实验室的@w8ay师傅,中孚信息元亨实验室的@Key师傅,慢雾安全团队的@余弦师傅,网络尖刀团队创始人@曲子龙师傅,补天漏洞平台的@田朋师傅,以及知道创宇404实验室的@heige师傅等等。这些师傅身上都有共同的点让我很佩服:都非常热爱技术,都努力地用实际技术推动中国网络安全行业的发展,都有着自己的梦想和方向。我能够从他们发布的成果和文章中受益良多,也有不少师傅在线下见面,真的是相见恨晚啊。实话实说,只有真正热爱行业的人,才会认真为行业去做出自己的贡献,去成长去挑战崇山峻岭,时代会给予这部分人机会;而不是像现在许多人在抱怨和消极情绪中自甘堕落。

这里我想引用曾经身为腾讯安全总监的

@lake2师傅对我说的话:“老骥伏枥,志在千里。烈士暮年,壮心不已”,我还是会继续为行业做贡献的,不管在何时何地,初心不变。至今仍然记得@xundi大佬创建的 xfocus 的口号”自由、平等、共享、挑战”、“from internet,for internet”,我也要向更老一辈的安全从业者致敬,是他们的精神一直激励鼓舞着我。

你有没有后悔过当白帽?如果有机会换个职业,你想做什么?

哈哈,我想说的是我真的从来没后悔过,这是一场跨越十年的热爱,是我自己做出的选择。我会一直行走在路上,挑战技术的崇山峻岭,期待下一个十年,我们能在顶峰相见!

如果有机会换个职业的话,我可能会去开一家酒吧或者咖啡店吧哈哈,能够有时间发发呆,有一群玩的要好的朋友,去世界各地看看,体会体会风土人情哈哈。

有没有什么想对那些还在路上的白帽子们说的话?

网络安全的学习道路,很多时候都是孤身一人。实话说,学习网络安全是很辛苦的,要耐得住寂寞,能深耕于网络安全领域,对技术有自己的独立思考。

同样,信息安全下面还有很多新兴赛道,如果不想在老的赛道上精进技术的话,可以尝试去新兴赛道上前行,也是不错的选择。

每个人都有属于自己的道路,学习的路上,希望各位师傅能不忘初心、砥砺前行。

没必要追寻他人的脚步,做好自己、把握当下即可。

不过分自卑,也不过分自傲,努力进取,必有所成!

最后一个小彩蛋,分享一个你做网络安全的生涯中最离谱的事情!

哈哈,这个我之前在腾讯安全沙龙分享过,让我感叹整个世界都是草台班子。

具体来说,某海外大型安全厂商把我们的反连域名拦截了,我们想了半天也没想出来到底咋检测的(现在想来应该是企业训练的大数据模型检测异常),于是我心血来潮去申诉,结果申诉通过了,还进了他们的白名单。。这真的太离谱了哈哈哈~

以后是怎么规划的,让其它安全工程师也参考一下。

后面我是打算在云安全这个赛道上面继续深入研究,在目前的攻防阶段,我们可能认为云就是AK/SK,因为我们碰到的业务仅限于此,实际上并不是这样的。云安全其实不止AK、SK以及OSS存储桶,云上架构、基础设施保护、云上鉴权、容器逃逸和虚拟机逃逸等等都是云安全的重点。

有师傅可能有疑惑:为什么目前云安全还看不到东西,第一个是要有需求才能驱动,国内云业务体量大的自然有需求,比如三大运营商、私有云甲方、头部企业,岗位相对来说要求较高,待遇都是相对不错的;第二个是国内云业务合规方面不是很完善,等到国内云上业务更加合规后,可能会出现像国外Azure云和域结合的情况,那就更加有研究的必要性了。

所以未来希望能在云安全这个方向上继续深耕,能产出一些东西哈哈。同时,我也会继续奋斗下去的,就像我在微步社区里面写的:这是一场跨越十年的热爱,是我自己做出的选择。我会一直行走在路上,挑战技术的崇山峻岭,期待下一个十年,我们能在顶峰相见!

首先感谢,曾师傅分享,读完领悟到很多,了解很多,正如曾师傅说,云安全的核心挑战在于责任共担、动态架构、复杂IAM、数据安全、自动化、威胁检测、合规性、第三方依赖以及技能更新。作为Web安全从业者,需积极转型,掌握更多云安全知识和技能,适应行业变化,才能在未来的安全领域中保持竞争力。

课代表总结的很好哇,给你点个赞!

感谢曾哥分享...

哈哈,感谢师傅的支持!

**我的疑问**

* 我想问一下,我看过很多的云安全的资料都是关于AWS的。

* 但是作为一个国外的云服务厂商 我想着他在国内的使用率可能没有国内的哪些云服务厂商的多吧?(也可能是我自己见识的比较少了)

* 我们学AWS的东西是否也使用与国内的这些厂商呢?

**我的困惑**

* 云安全这方面是一个较为新一些的方式。我很难找到一些方式来去学习。

* 云安全不止有AK、SK、OSS存储桶。还有您说的云上架构、基础设施保护、云上鉴权、容器逃逸和虚拟机逃逸。K8s这种集群架构。他们之前有没有什么联系呢?

* 如果我选择了云安全作为了我的一个新的研究方向。我应该做些什么去丰富我的简历呢?

**我的学习思维**

* 我的思维固定在我刚开始学传统的web安全的时候方式那样去找靶场做。但是这种模式好像并不适用这个方向。。。

**关于学习**

* 对于这个方向的学习我真的感到非常迷茫,曾哥能不能分享一些关于云安全学习路线/资料呢?

对不起。当时只顾着提问了。 (。•ˇ‸ˇ•。)

(。•ˇ‸ˇ•。)

忘记了最基本的感觉用语,实在是太不礼貌了

对不起

最近比较忙哈,没怎么看评论,今天刚好有空回复一下

在学习方面,我想讲以下四点:

第一点、确实在国内场景下,国内云产品的使用率会大大高于国外云产品;

第二点、学习云安全其实刚开始要去学架构,其实国内云的很多都是取材于国外云的成熟方案,而且国外云诸如AWS和Azure有着成熟且公开的资料,可以通过学习国外云的架构特别是安全架构,进而再回头来看国内的公有云,因为如果你不去学习架构,很难将各种产品联系在一起,其实他们都是一体的;

第三点、如果想再了解国内云相关的内容,可以去看看阿里云和腾讯云的白皮书和技术文档,以及一些安全厂商的分析报告,这块可以私聊我发你;

第四点、推荐一个好地方T-Wiki,地址是https://wiki.teamssix.com/CloudSecurityResources/,能够在上面找到很多信息源,本身TeamSix师傅写的这个Wiki也是学习云安全非常好的地方。

关于思维和选择,我想讲以下内容:

第一点、云安全其实带动的不只有公有云和私有云,还带动了整个生态,最著名的莫过于Docker和K8S,我在直播中分享过一个例子:国内企业开发的一款Docker管理系统存在接口未授权,可以直接拉取恶意容器进行GetShell,我把这个漏洞交到了CNVD。其实在学习的过程中多思考,多实践(比如写一些开源工具或者文章),都能有些成果能写到简历上让面试官了解你;

第二点、云安全也是有自己的靶场的,可以去国外找找,其实有不少靶场和CTF,可以去看看那些解题思路和WP,比如我在CSA云安全联盟的另一个同事的博客就非常好:https://tari.moe,可以尝试去跟着做一做这些靶场。

好的,谢谢曾哥