搜索到

15

篇与

的结果

-

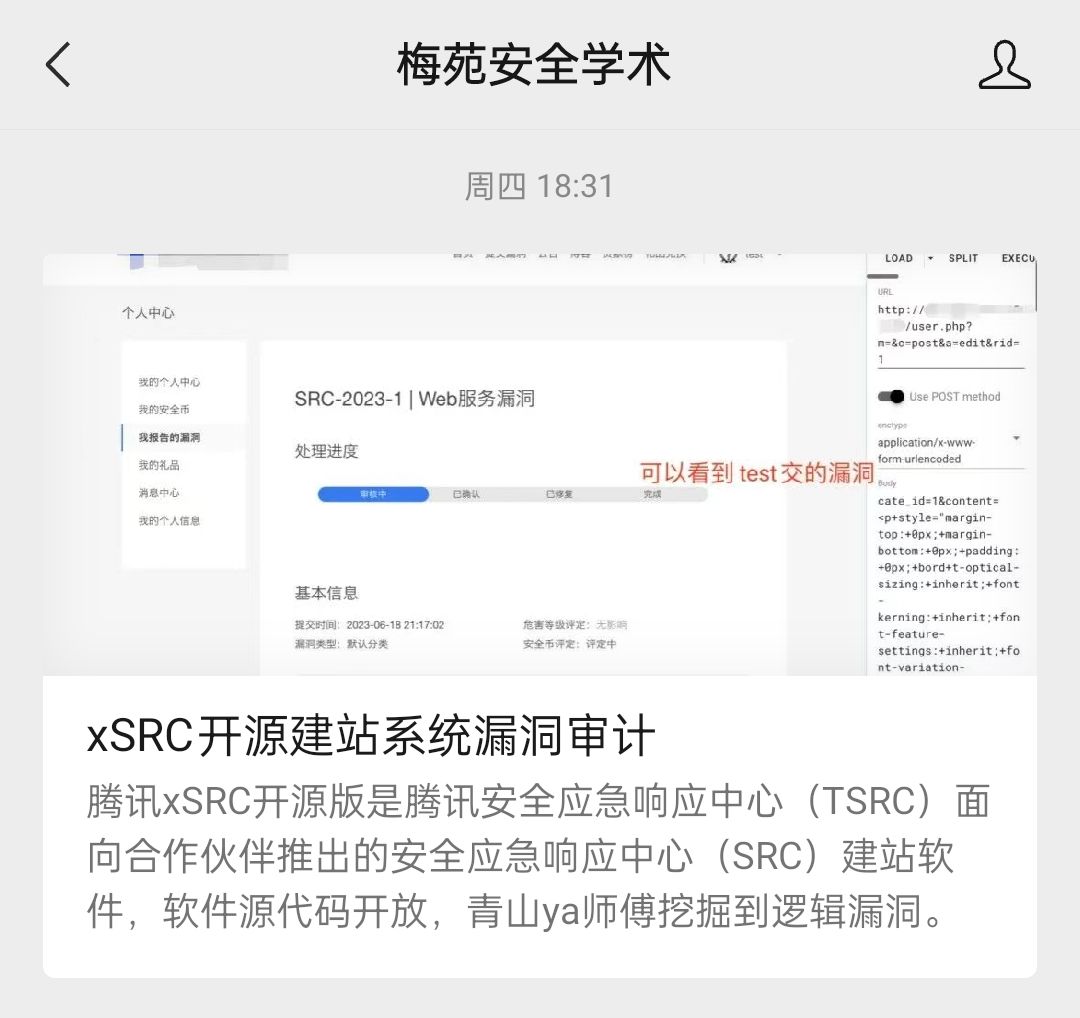

从CVE-2025-30208看任意文件读取利用 0# 概述师傅们好久不见!最近不是特别忙,就研究研究最新的漏洞。刚好最近一大批漏洞都爆出来了,比如 CVE-2025-1097, CVE-2025-1098, CVE-2025-24514, CVE-2025-1974 Kubernetes Ingress-Nginx Admission Controller RCE Escalation,是危害性极大的高危漏洞,在内网渗透中能直接击穿K8S集群。这些高危漏洞其实分析文章很多,看国内外众多大佬的分析都非常精彩,这里我也不献丑了。但引起我关注的漏洞是 CVE-2025-30208 Vite Development Server Arbitrary File Read 这个任意文件读取漏洞。其实我们很多时候都轻视了任意文件读取漏洞,特别是很多刚入行学习网安的师傅,往往瞧不上任意文件读取漏洞,其实这是一种偏见。今天就从 CVE-2025-30208 发散去讲任意文件读取漏洞,这种漏洞是有操作空间的,况且 CVE-2025-30208 利用简单、覆盖面广,那就有必要拎出来和大家交流一下,今天我就来抛砖引玉一下。

从CVE-2025-30208看任意文件读取利用 0# 概述师傅们好久不见!最近不是特别忙,就研究研究最新的漏洞。刚好最近一大批漏洞都爆出来了,比如 CVE-2025-1097, CVE-2025-1098, CVE-2025-24514, CVE-2025-1974 Kubernetes Ingress-Nginx Admission Controller RCE Escalation,是危害性极大的高危漏洞,在内网渗透中能直接击穿K8S集群。这些高危漏洞其实分析文章很多,看国内外众多大佬的分析都非常精彩,这里我也不献丑了。但引起我关注的漏洞是 CVE-2025-30208 Vite Development Server Arbitrary File Read 这个任意文件读取漏洞。其实我们很多时候都轻视了任意文件读取漏洞,特别是很多刚入行学习网安的师傅,往往瞧不上任意文件读取漏洞,其实这是一种偏见。今天就从 CVE-2025-30208 发散去讲任意文件读取漏洞,这种漏洞是有操作空间的,况且 CVE-2025-30208 利用简单、覆盖面广,那就有必要拎出来和大家交流一下,今天我就来抛砖引玉一下。 -

-

干货满满之2024广州补天城市沙龙有感 前言哈哈,好久没在博客上面更新文章了,许多朋友(不管是线上还是线下)都在问我是不是不更新博客了,也在催我赶紧更新一下博客的内容,在此也非常感谢各位师傅和朋友的关注和支持~近期不更新博客,原因如下:最近大家也知道emmmmm..我最近到深圳这边,这边项目的对抗程度很高,在这段时间学到很多知识,但工作强度也比较大,人也相比之前时间更少了,也累了不少;但能学到技术还是非常开心的,有时候工作确实太累了,导致我没啥精力来更新博客。后面我会在博客上面分享在项目上面的一些新的收获,一线攻防总能带来一线的技术,相信大家后面都能在我的博客上面收获良多!ψ(`∇´)ψ好了说回正题,正好补天城市沙龙在一个月前开在广东广州,补天的田总(田朋师傅)就诚挚的邀请我去参加,我就非常开心的过去了,确实收获了不少

干货满满之2024广州补天城市沙龙有感 前言哈哈,好久没在博客上面更新文章了,许多朋友(不管是线上还是线下)都在问我是不是不更新博客了,也在催我赶紧更新一下博客的内容,在此也非常感谢各位师傅和朋友的关注和支持~近期不更新博客,原因如下:最近大家也知道emmmmm..我最近到深圳这边,这边项目的对抗程度很高,在这段时间学到很多知识,但工作强度也比较大,人也相比之前时间更少了,也累了不少;但能学到技术还是非常开心的,有时候工作确实太累了,导致我没啥精力来更新博客。后面我会在博客上面分享在项目上面的一些新的收获,一线攻防总能带来一线的技术,相信大家后面都能在我的博客上面收获良多!ψ(`∇´)ψ好了说回正题,正好补天城市沙龙在一个月前开在广东广州,补天的田总(田朋师傅)就诚挚的邀请我去参加,我就非常开心的过去了,确实收获了不少 -

-

-

-

2023成都CCS大会&&补天城市沙龙有感 前言今年很巧,8月23日项目结束后,24号2023成都CCS网络安全大会就召开了。我今年刚好在武汉做项目,想了想,结束直接一个飞机飞往成都,开启了本次成都安全之旅。成都的师傅们都很热情,也结识了不少新的朋友,参加了成都CCS大会以及补天城市沙龙,感觉收获颇多,故写本文记录一下。由于参加项目和大会的缘故,博客已经一个半月还未更新了,直到今日才有闲暇之时来落笔本文,各位师傅见谅哈哈。补天城市沙龙合照:在补天城市沙龙上,有幸和网络尖刀安全团队的创始人曲子龙师傅(右四)重磅面基,在交流中学习到了很多东西CCS网络安全大会合影:由衷感谢无糖信息的HZEX师傅,给了我很多礼物哈哈~

2023成都CCS大会&&补天城市沙龙有感 前言今年很巧,8月23日项目结束后,24号2023成都CCS网络安全大会就召开了。我今年刚好在武汉做项目,想了想,结束直接一个飞机飞往成都,开启了本次成都安全之旅。成都的师傅们都很热情,也结识了不少新的朋友,参加了成都CCS大会以及补天城市沙龙,感觉收获颇多,故写本文记录一下。由于参加项目和大会的缘故,博客已经一个半月还未更新了,直到今日才有闲暇之时来落笔本文,各位师傅见谅哈哈。补天城市沙龙合照:在补天城市沙龙上,有幸和网络尖刀安全团队的创始人曲子龙师傅(右四)重磅面基,在交流中学习到了很多东西CCS网络安全大会合影:由衷感谢无糖信息的HZEX师傅,给了我很多礼物哈哈~ -

-